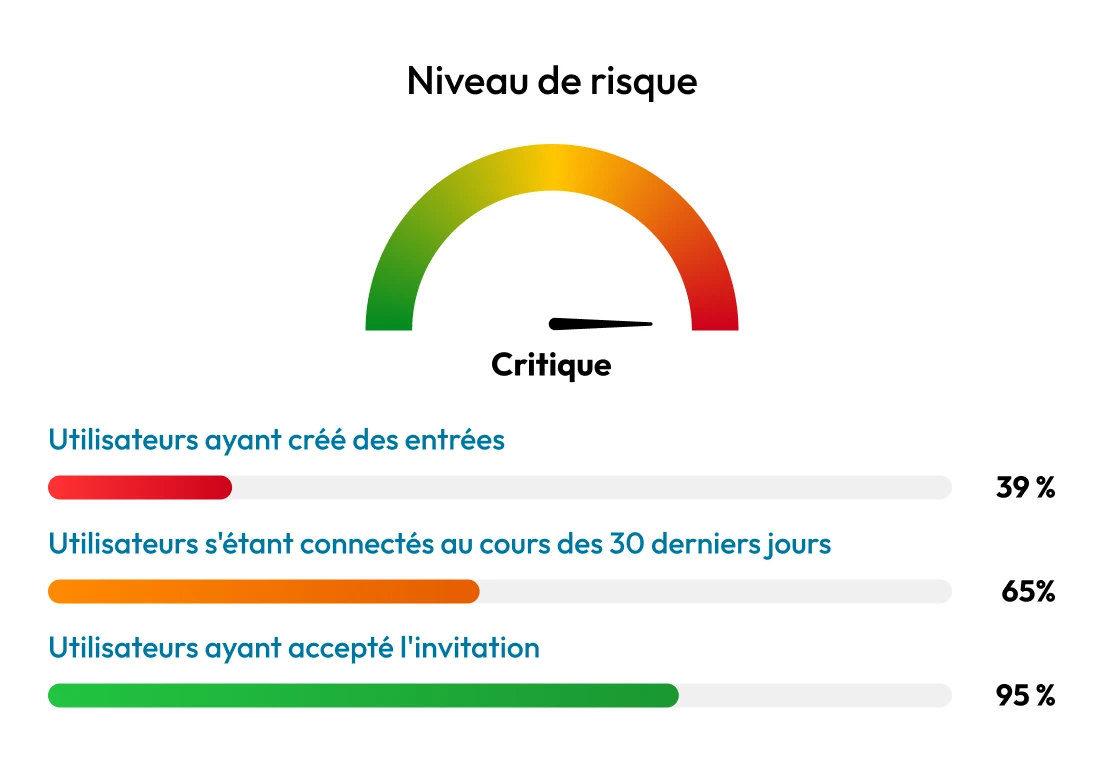

Accumulation des privilèges

L'accumulation des privilèges se produit lorsque les utilisateurs obtiennent discrètement un accès excessif au fil du temps. Dans de nombreuses entreprises, les systèmes existants, le manque de visibilité et la rareté des révisions d'accès permettent au personnel de conserver des autorisations dont il n'a plus besoin. Au fil du temps, cela crée des voies cachées pour les cybercriminels et rend plus difficile la détection des activités malveillantes.

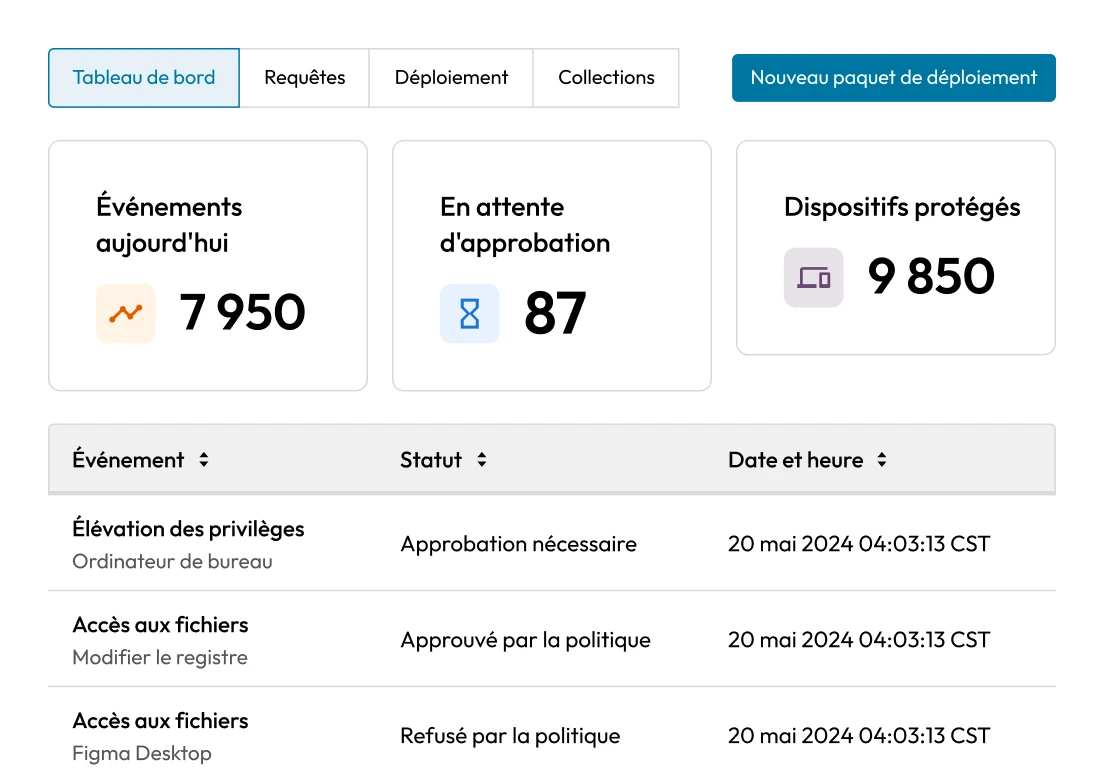

Absence de supervision en temps réel

Dans les banques et les entreprises d'investissement, les utilisateurs privilégiés accèdent souvent à des systèmes critiques tels que la plateforme de négociation, les dossiers financiers et la base de données des clients. Sans surveillance en temps réel, il n'y a aucun moyen de détecter immédiatement si un administrateur modifie les journaux de transactions ou configure mal les paramètres de sécurité. Ces actions peuvent ne pas déclencher d'alertes et ne sont souvent découvertes que lors d'audits ou après une violation.

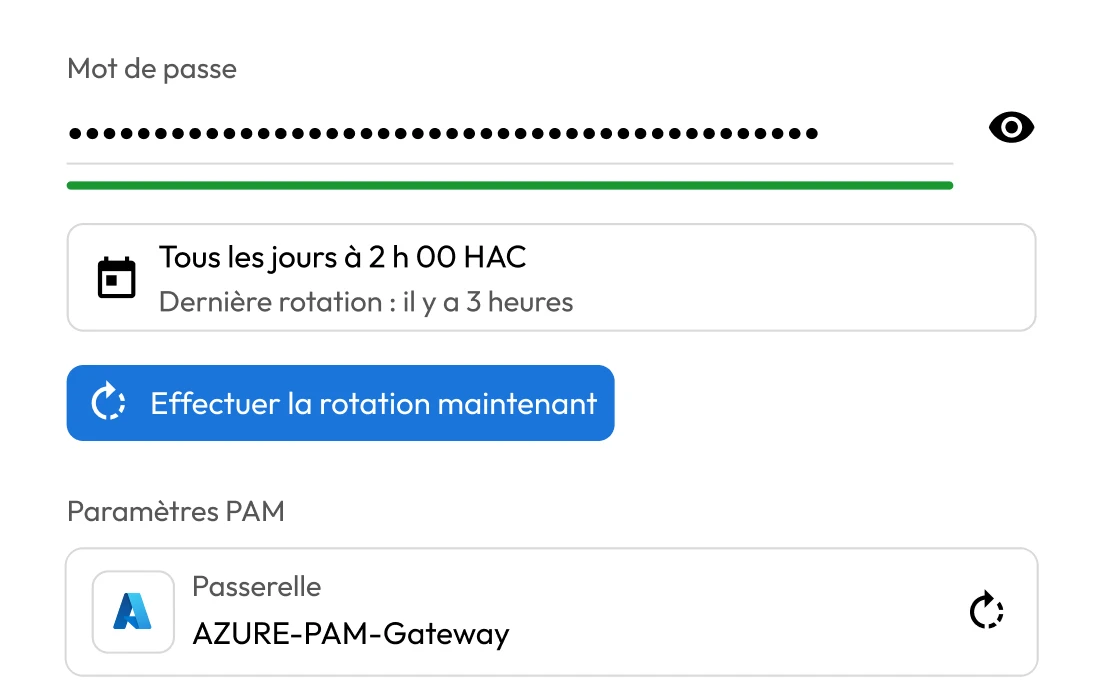

Vol des identifiants et mouvements latéraux

Un seul identifiant de connexion administratif volé dans une institution financière peut donner aux cybercriminels un accès de confiance à des systèmes critiques. En l'absence de contrôles visant à restreindre la portée, à surveiller l'activité ou à appliquer le principe du moindre privilège, ce point d'entrée unique peut donner aux cybercriminels la possibilité d'accroître leurs privilèges et de se déplacer latéralement dans le réseau.

Menaces internes

Ceux qui disposant d'un accès élevé peuvent abuser de leurs privilèges pour voler des données, modifier des transactions ou contourner des contrôles. Dans le secteur financier, où l'accès s'étend souvent aux plateformes de négociation, aux systèmes de paiement et aux dossiers des clients, ces risques sont particulièrement graves. En l'absence d'une surveillance stricte et de limites d'accès claires, même les utilisateurs de confiance peuvent devenir une menace majeure pour la sécurité et la conformité.

Conformité réglementaire

Le secteur financier est soumis à une pression croissante pour satisfaire à des réglementations complexes qui exigent un contrôle strict des accès privilégiés. Les cadres tels que SOX, GLBA et FFIEC exigent une surveillance claire, la possibilité d'effectuer des audits et l'application du principe du moindre privilège. En l'absence de contrôles centralisés, même de petites lacunes dans la gouvernance des accès peuvent entraîner des manquements à la conformité, des amendes et des atteintes à la réputation.

Accès par des tiers

Les banques et les entreprises d'investissement font largement appel à des fournisseurs tiers qui ont souvent besoin des accès privilégiés aux systèmes critiques. Si les identifiant de connexion ou les systèmes d'un fournisseur sont compromis, les cybercriminels peuvent contourner les défenses périmétriques et accéder directement aux environnements sensibles. En dépit de ce risque, de nombreuses institutions s'efforcent de surveiller, de contrôler et d'auditer efficacement l'accès des tiers.