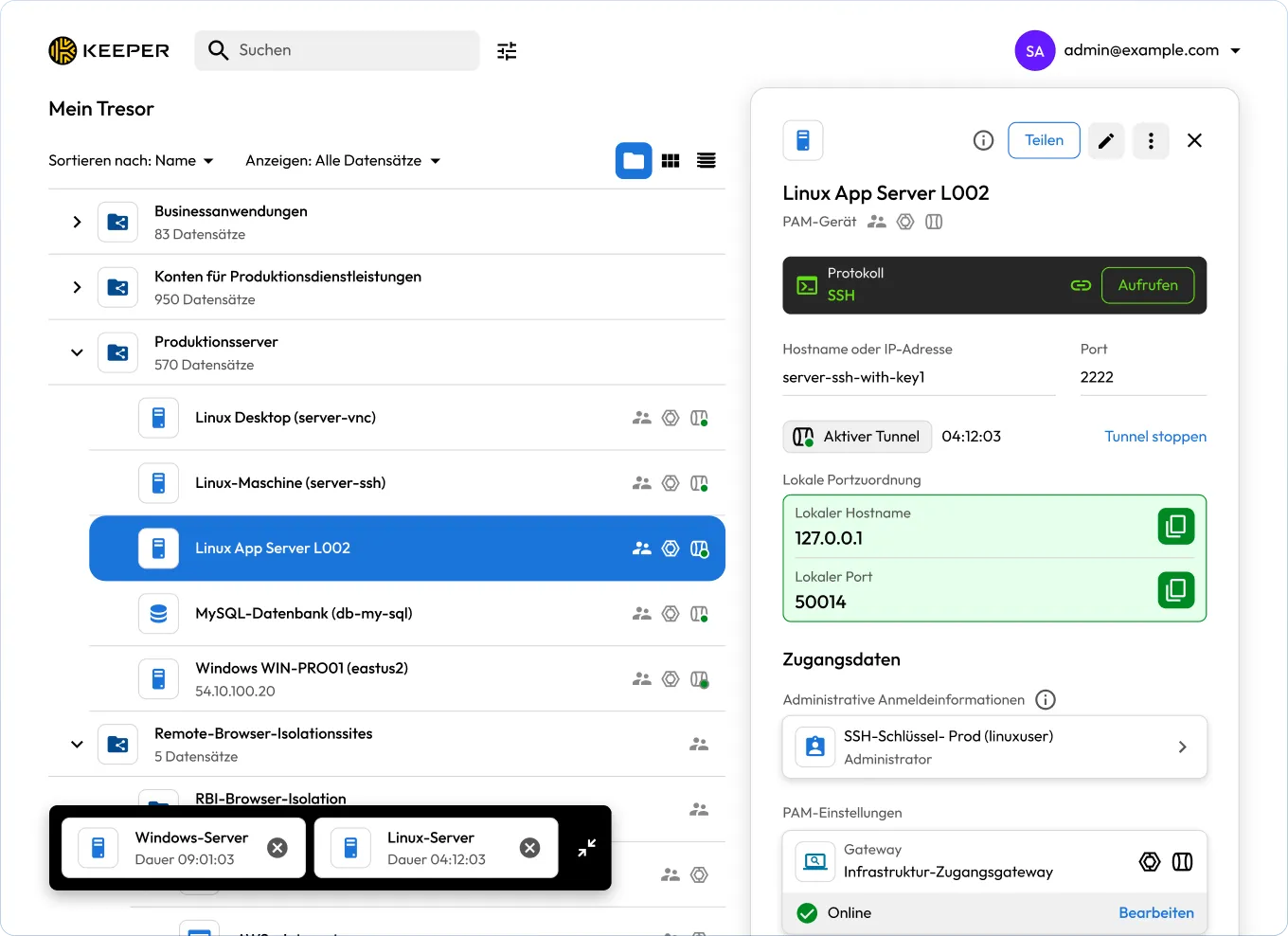

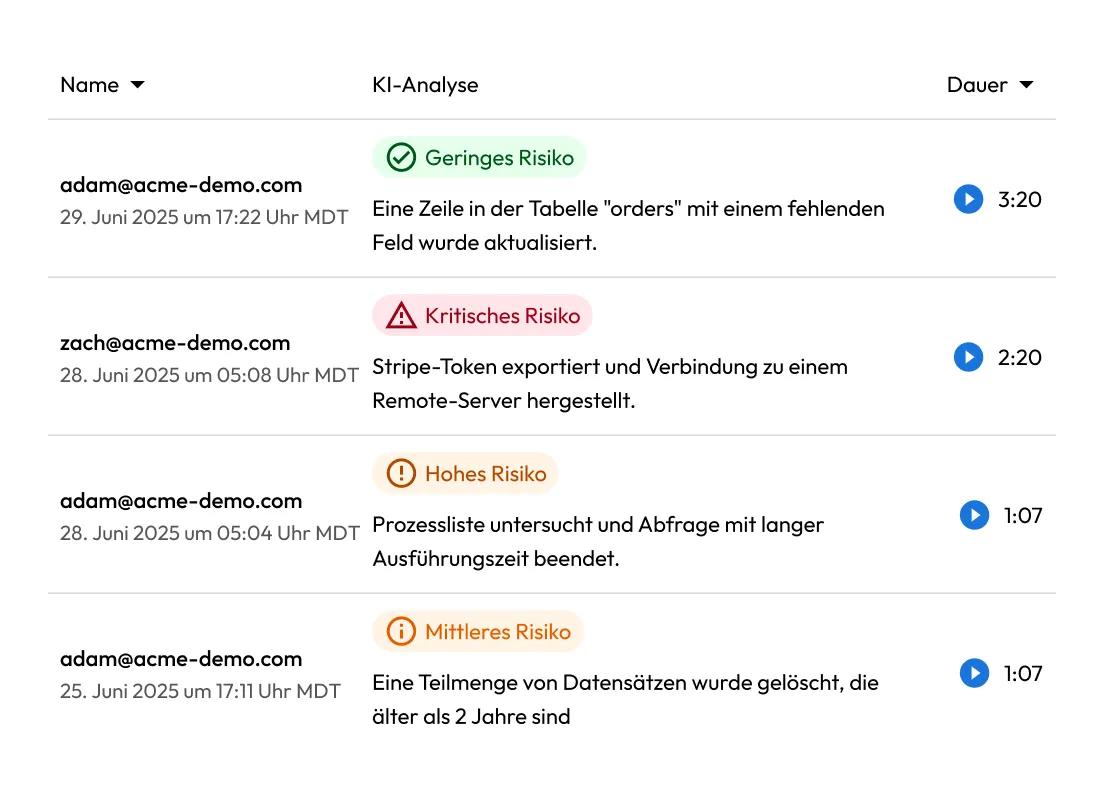

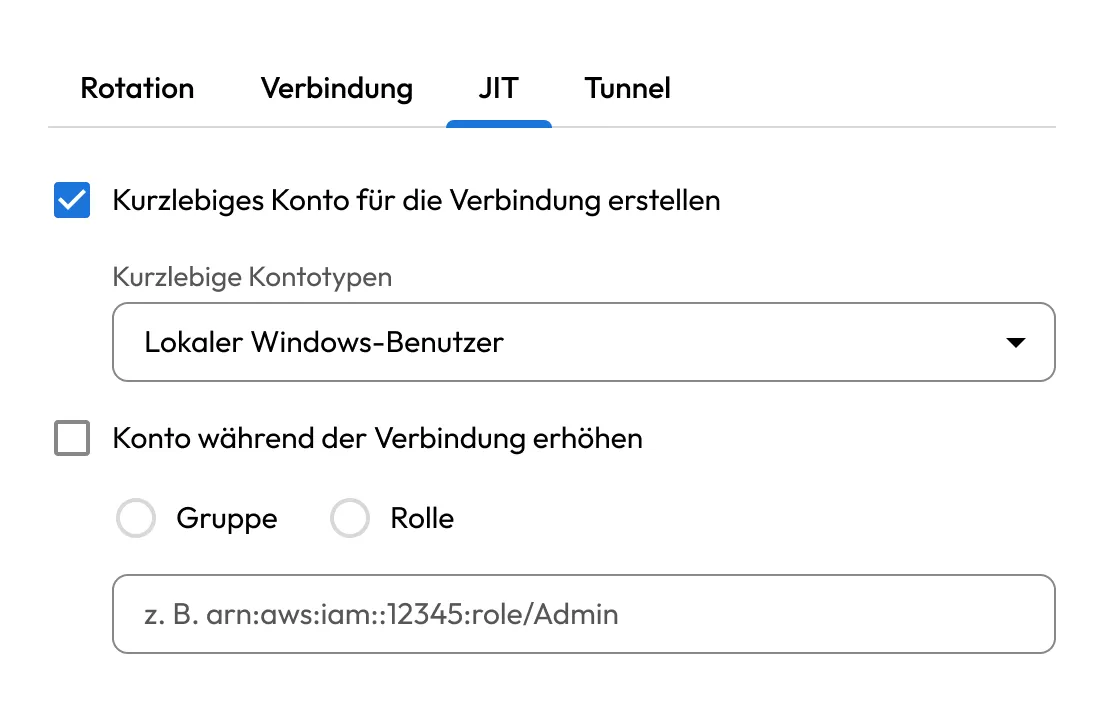

Remote Privileged Access Management (RPAM)

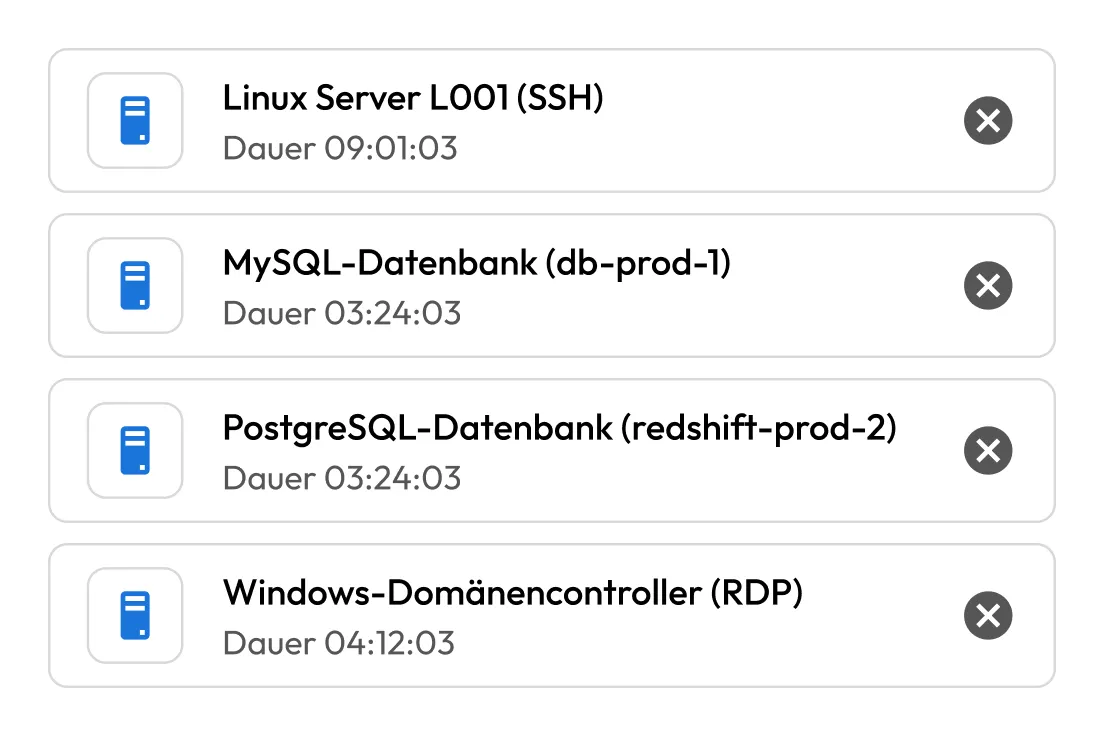

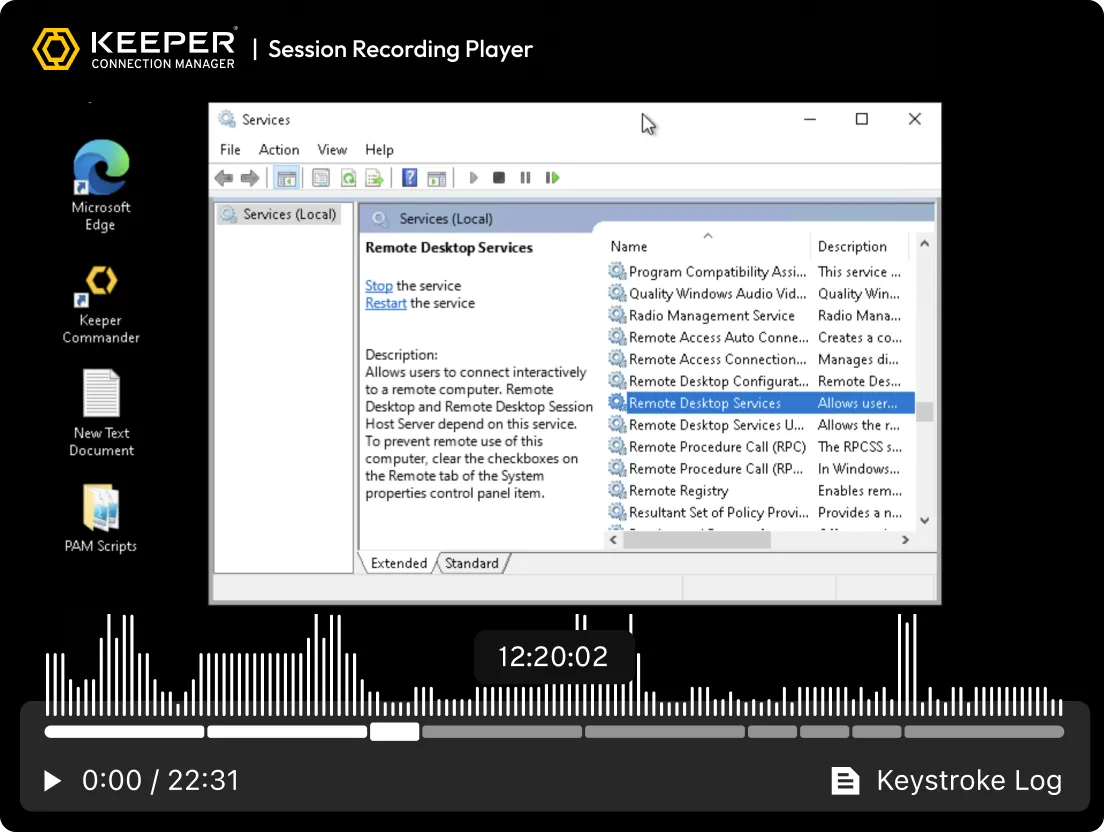

Sicherer privilegierter Fernzugriff ohne Offenlegung von Zugangsdaten

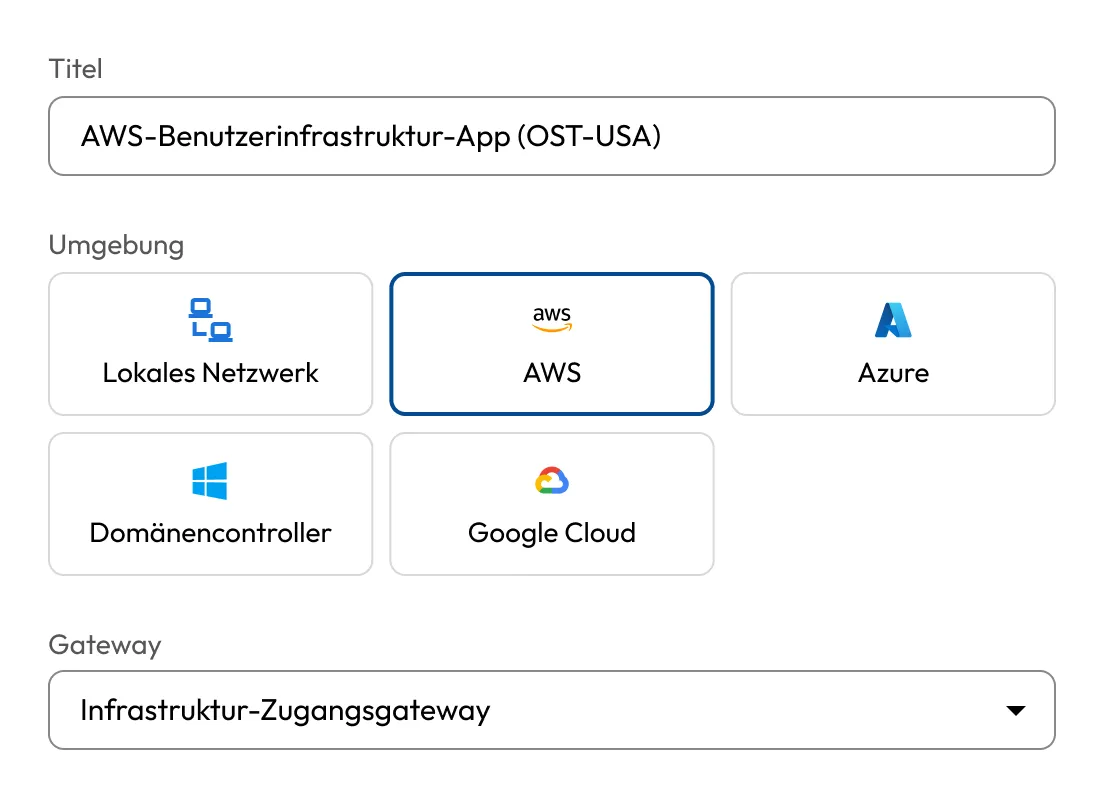

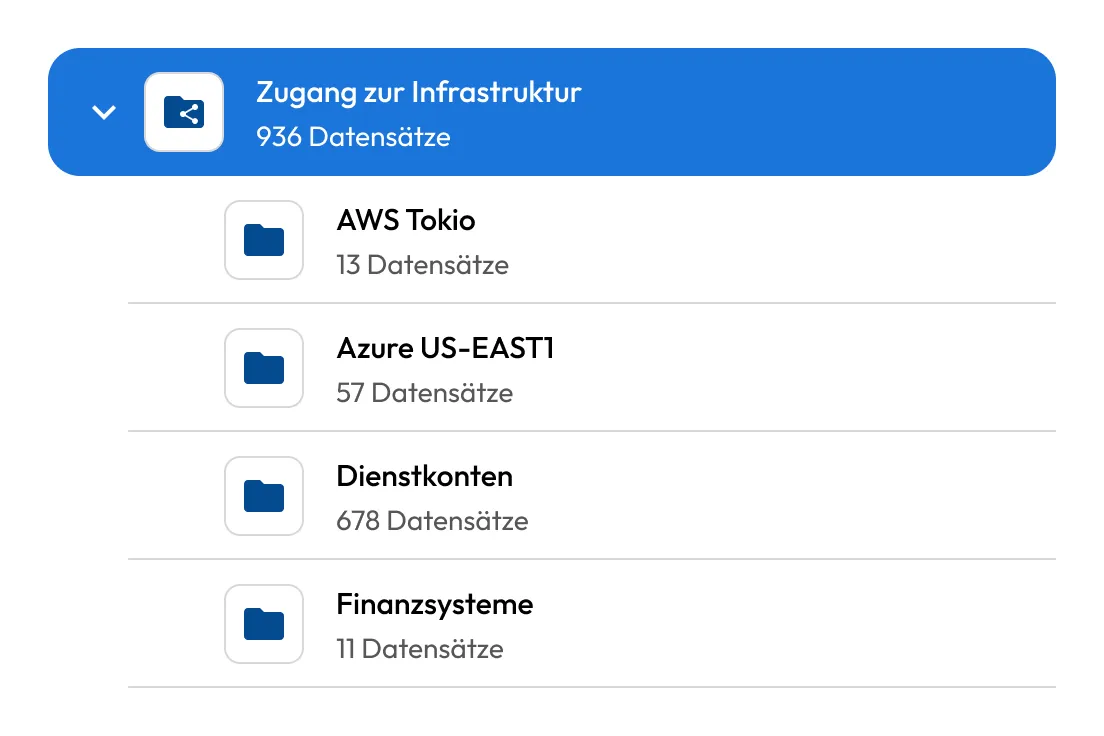

Bieten Sie Mitarbeitenden, Lieferanten und vertrauenswürdigen Dritten privilegierten Fernzugriff auf kritische Systeme, ohne dass ein VPN erforderlich ist.