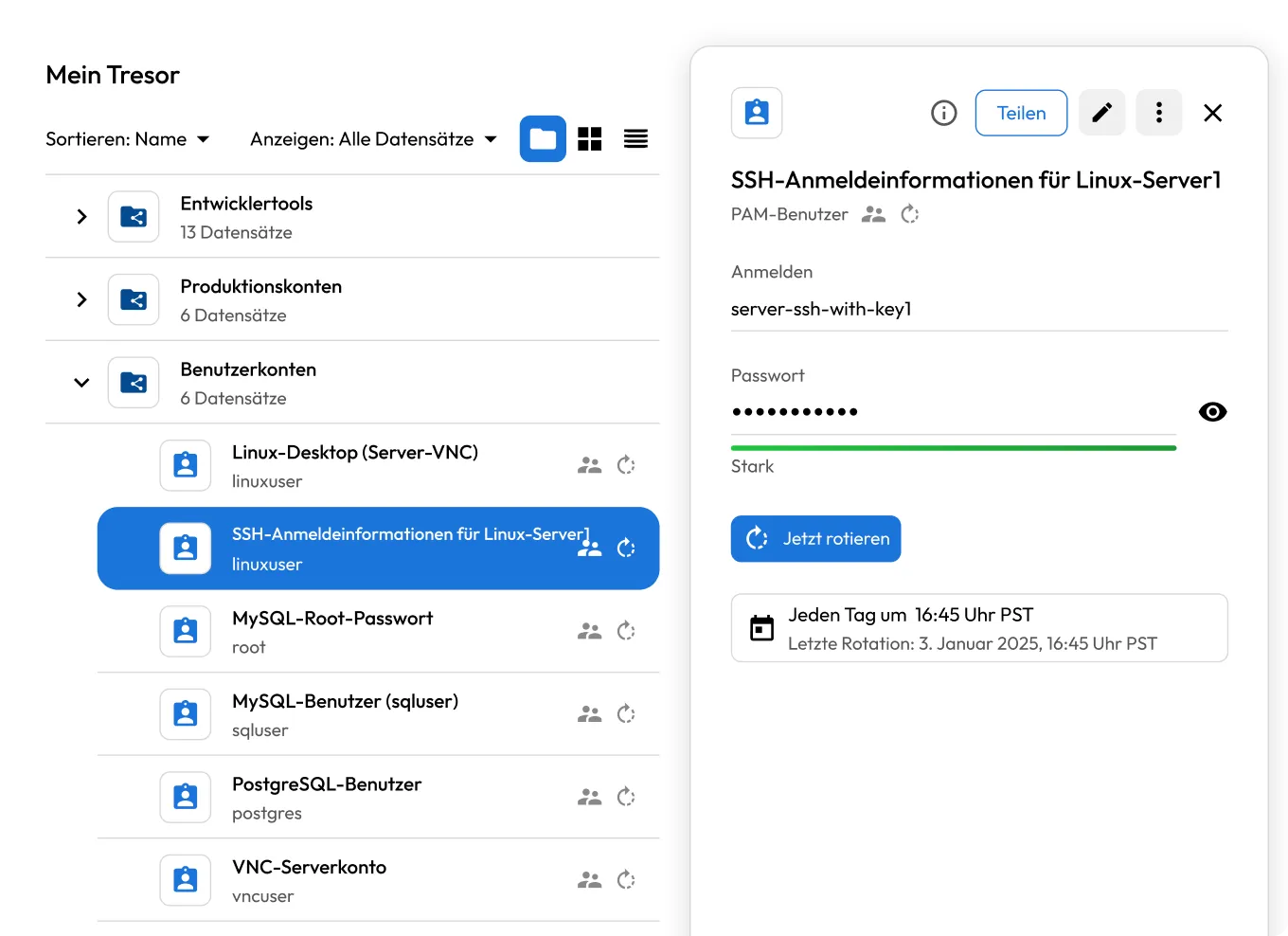

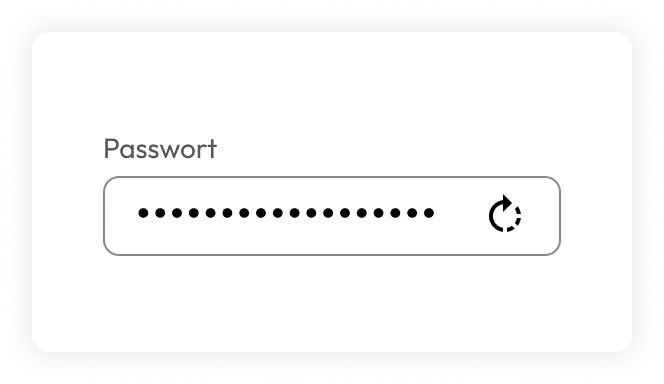

Wählen Sie die Zugangsdaten aus, die rotiert werden sollen.

Erstellen Sie einen PAM-Benutzerdatensatz im Keeper-Tresor. Dieser Datensatz speichert die Anmeldeinformationen, die automatisch rotiert werden.

Automatische Passwortrotation

Eliminieren Sie manuelle Passwortaktualisierungen und setzen Sie Zero-Trust durch echtzeitbasierte, richtliniengesteuerte Rotation durch.

Automatisieren Sie die Passwortrotation für Benutzerkonten, Dienstkonten, Maschinen und Infrastruktur in hybriden und Multi-Cloud-Umgebungen.

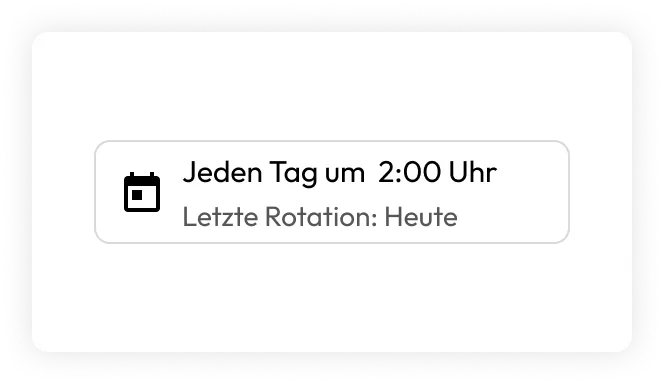

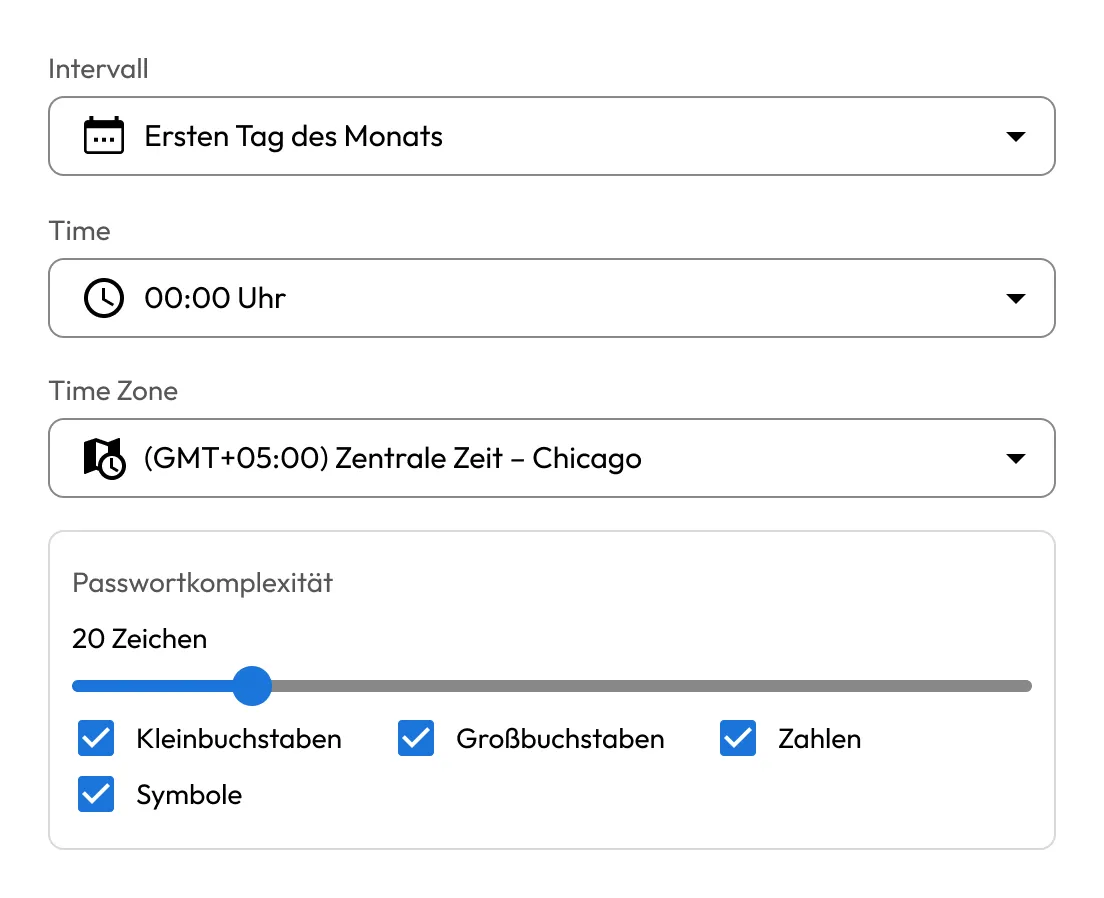

Die Rotation kann in festen Intervallen, über cron-Ausdrücke oder bedarfsgesteuert bzw. basierend auf Richtlinienereignissen, wie dem Entzug der Zugriffsrechte, ausgelöst werden.

Windows-Dienste, geplante Aufgaben und andere Systeme, die auf rotierte Zugangsdaten angewiesen sind, werden automatisch aktualisiert, ohne dass eine manuelle Neukonfiguration erforderlich ist.

Führen Sie benutzerdefinierte Skripte oder vordefinierte Aktionen unmittelbar nach der Rotation aus, um die Integration mit nachgelagerten Systemen oder Bereinigungs-Workflows zu ermöglichen.

Erzwingen Sie den Just-in-Time-Zugriff (JIT), indem Sie die Anmeldeinformationen sofort nach Ablauf oder Widerruf des Zugriffs rotieren lassen und so dauerhafte Berechtigungen beseitigen.

Alle Rotationsereignisse werden protokolliert und können mithilfe des Moduls für erweiterte Berichte und Warnungen (ARAM) von Keeper an SIEM-Tools gestreamt werden, um eine vollständige Transparenz zu gewährleisten.

Erstellen Sie einen PAM-Benutzerdatensatz im Keeper-Tresor. Dieser Datensatz speichert die Anmeldeinformationen, die automatisch rotiert werden.

Verknüpfen Sie den PAM-Benutzer mit einer PAM-Ressource. Konfigurieren Sie anschließend, wie oft die Rotation erfolgen soll, indem Sie ein zeitbasiertes Intervall oder einen cron-Ausdruck verwenden.

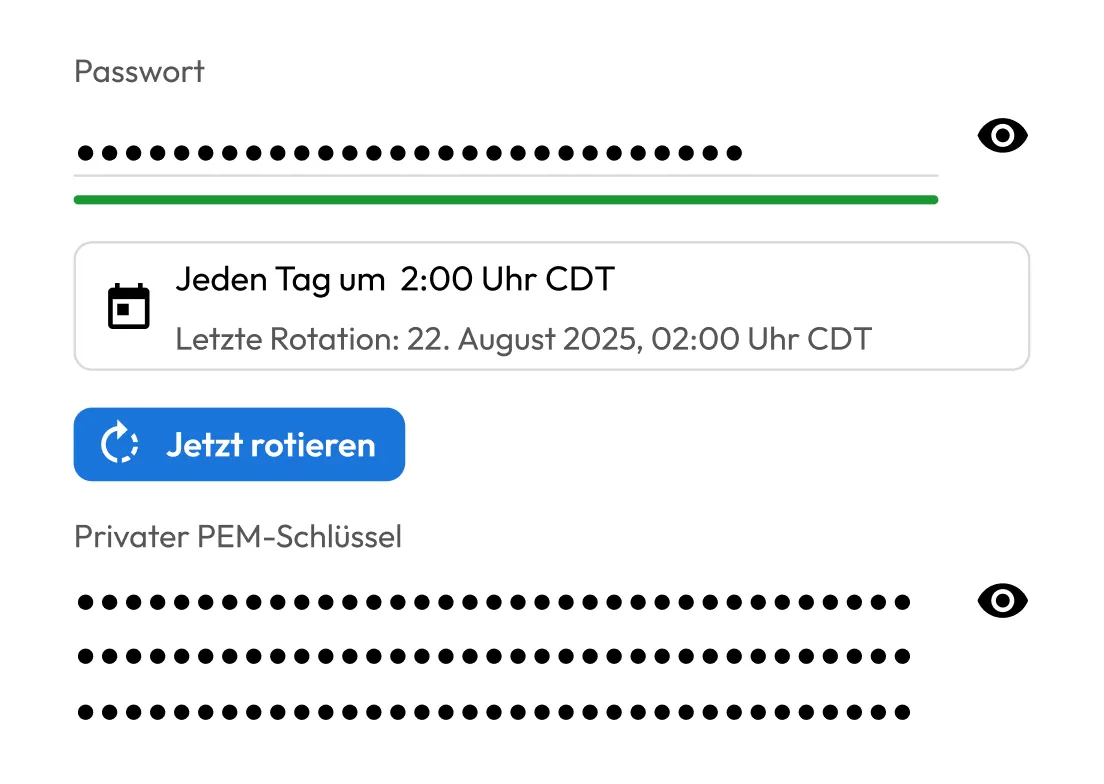

Zum festgelegten Zeitpunkt verwendet das Keeper Gateway die zugewiesenen Administrator-Anmeldedaten, um das Passwort mithilfe nativer Protokolle oder einer Cloud-API zu authentifizieren und zu rotieren.

Die neuen Anmeldeinformationen werden sicher im verschlüsselten Keeper-Tresor gespeichert. Das gesamte Ereignis wird zu Prüfungs-, Compliance- und SIEM-Integrationszwecken protokolliert.

Statische Anmeldeinformationen stellen ein erhebliches Sicherheitsrisiko dar. KeeperPAM beseitigt diese Bedrohung, indem Passwörter entweder nach einem Zeitplan oder unmittelbar nach Beendigung des Zugriffs geändert werden.

Jedes Rotationsereignis wird protokolliert und ist nachvollziehbar. KeeperPAM unterstützt Anforderungen von NIST, CMMC, ISO 27001, HIPAA, SOC 2 und mehr.

Manuelle Passwortaktualisierungen für Dienstkonten, Maschinen und Anwendungen sind zeitaufwändig und fehleranfällig. KeeperPAM automatisiert den gesamten Prozess und gibt Ihren Teams die Möglichkeit, sich auf strategische Initiativen zu konzentrieren.

Egal ob Zugangsdaten in Active Directory, Datenbanken, Linux-Servern, SaaS-Anwendungen oder Cloud- IAM gespeichert sind, KeeperPAM automatisiert die Rotation über Ihre gesamte Infrastruktur hinweg – ob lokal, hybrid oder Cloud-nativ.

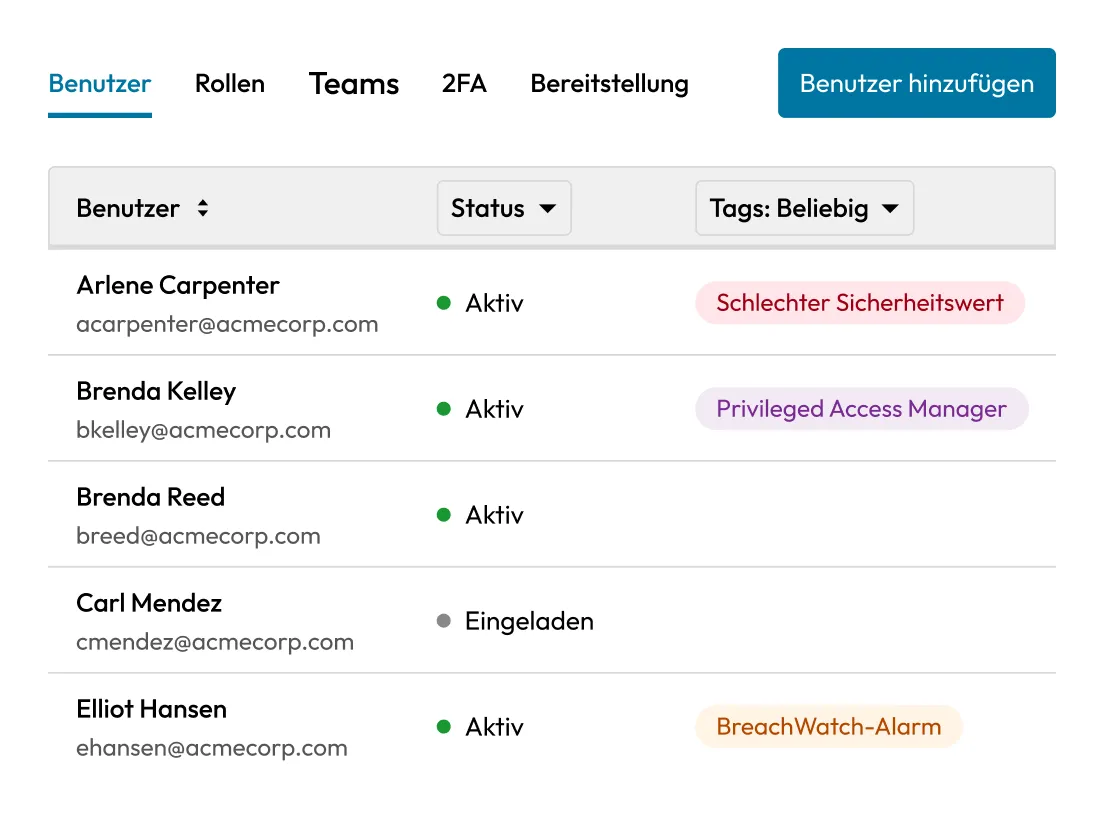

Mit vollständigem Audit-Trail, rollenbasierter Zugriffskontrollen (Role-Based Access Controls, RBAC) und Echtzeitwarnungen bietet KeeperPAM Sicherheitsteams die nötige Übersicht, ohne den Betrieb zu verlangsamen.

Passwortrotation ist der Prozess der automatischen oder manuellen Änderung von Passwörtern für privilegierte Konten in regelmäßigen Abständen oder nach bestimmten Ereignissen. Dies trägt dazu bei, dass Zugangsdaten nicht über längere Zeiträume genutzt werden und verringert das Risiko eines unbefugten Zugriffs.

Die regelmäßige Rotation von Passwörtern ist wichtig, weil sie die Offenlegung von Anmeldedaten im Falle eines Datenlecks oder einer Kompromittierung minimiert. Es unterstützt außerdem die Einhaltung von Sicherheitsstandards (z. B. NIST, PCI-DSS, ISO 27001), hilft, Insiderbedrohungen und unbefugten Langzeitzugriff zu verhindern und gewährleistet die Betriebssicherheit von Hochrisikosystemen.

KeeperPAM unterstützt die Passwortrotation für eine Vielzahl von Systemen, darunter:

Nicht immer. KeeperPAM verfügt über integrierte Rotationsanschlüsse für viele gängige Systeme.

Wenn Sie jedoch Anmeldeinformationen für ein benutzerdefiniertes System oder ein nicht nativ unterstütztes System ändern, können Sie Folgendes tun:

Ja, KeeperPAM bietet eine Testrotationsfunktion, um den Rotationsprozess zu simulieren. Dadurch wird sichergestellt, dass Skripte und Verbindungen ordnungsgemäß funktionieren, bevor Änderungen in der Produktionsumgebung angewendet werden.

Wenn eine Rotation fehlschlägt, unternimmt KeeperPAM folgendes:

Administratoren sollten die Protokolle untersuchen und Fehlkonfigurationen oder Berechtigungsprobleme beheben.

Sie müssen Cookies aktivieren, um den Live-Chat zu nutzen.