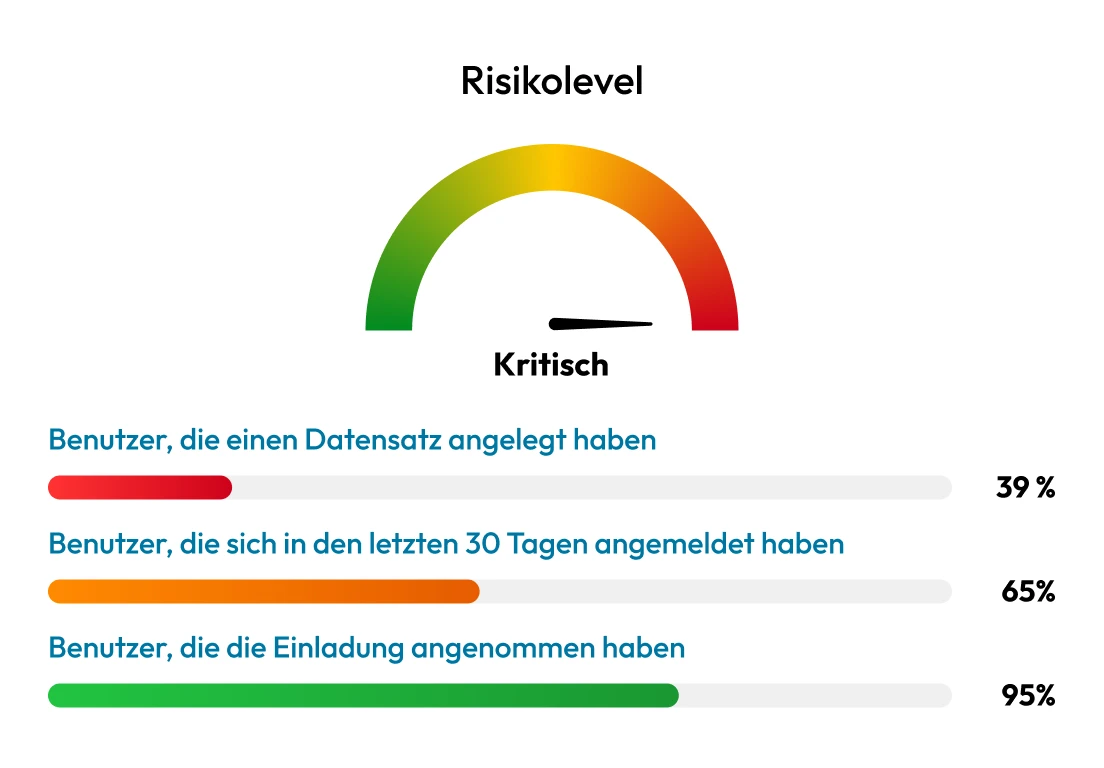

Schleichende Ausweitung von Privilegien (Privilege Creep)

Privilege Creep tritt auf, wenn Benutzer im Laufe der Zeit stillschweigend übermäßigen Zugriff anhäufen. In vielen Unternehmen ermöglichen veraltete Systeme, schlechte Transparenz und seltene Zugriffsüberprüfungen den Mitarbeitern, Berechtigungen zu behalten, die sie nicht mehr benötigen. Im Laufe der Zeit entstehen dadurch versteckte Wege für Cyberkriminelle und es wird schwieriger, bösartige Aktivitäten zu erkennen.

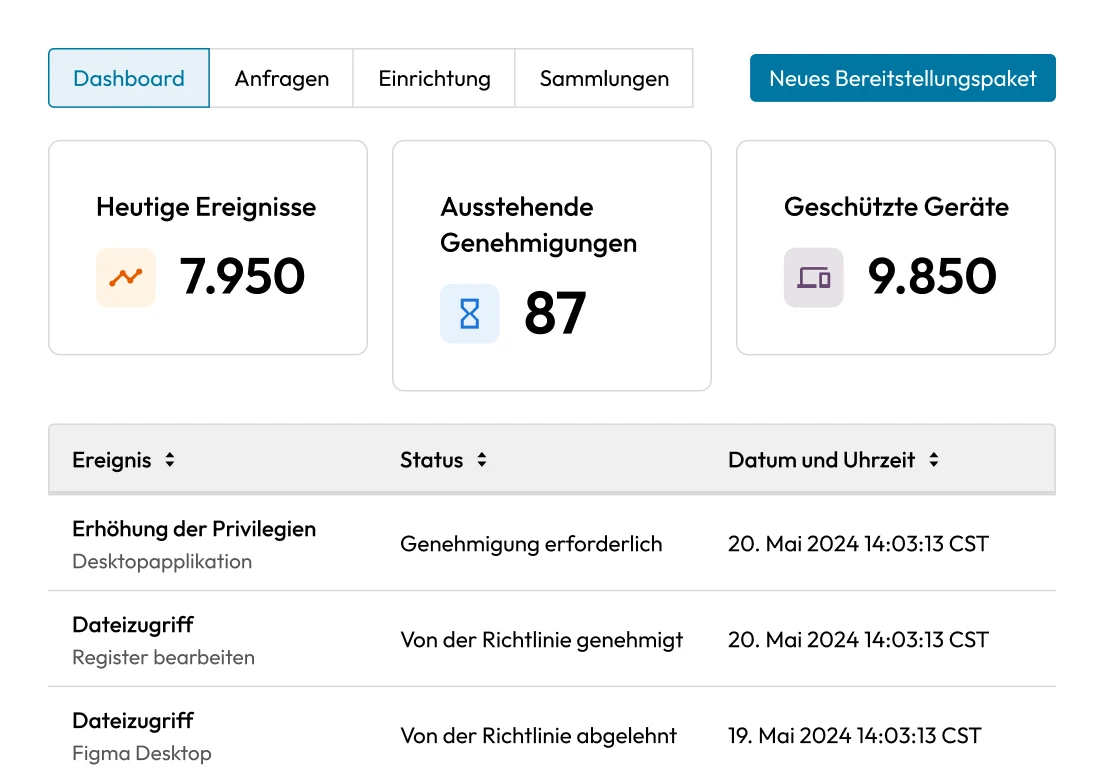

Fehlende Echtzeit-Aufsicht

In Banken und Wertpapierfirmen greifen privilegierte Benutzer häufig auf kritische Systeme wie Handelsplattformen, Finanzdatensätze und Kundendatenbanken zu. Ohne Echtzeitüberwachung gibt es keine Möglichkeit, sofort zu erkennen, ob ein Administrator Transaktionsprotokolle ändert oder Sicherheitseinstellungen falsch konfiguriert. Diese Aktionen lösen möglicherweise keine Warnungen aus und werden oft erst während Audits oder nach einer Sicherheitsverletzung entdeckt.

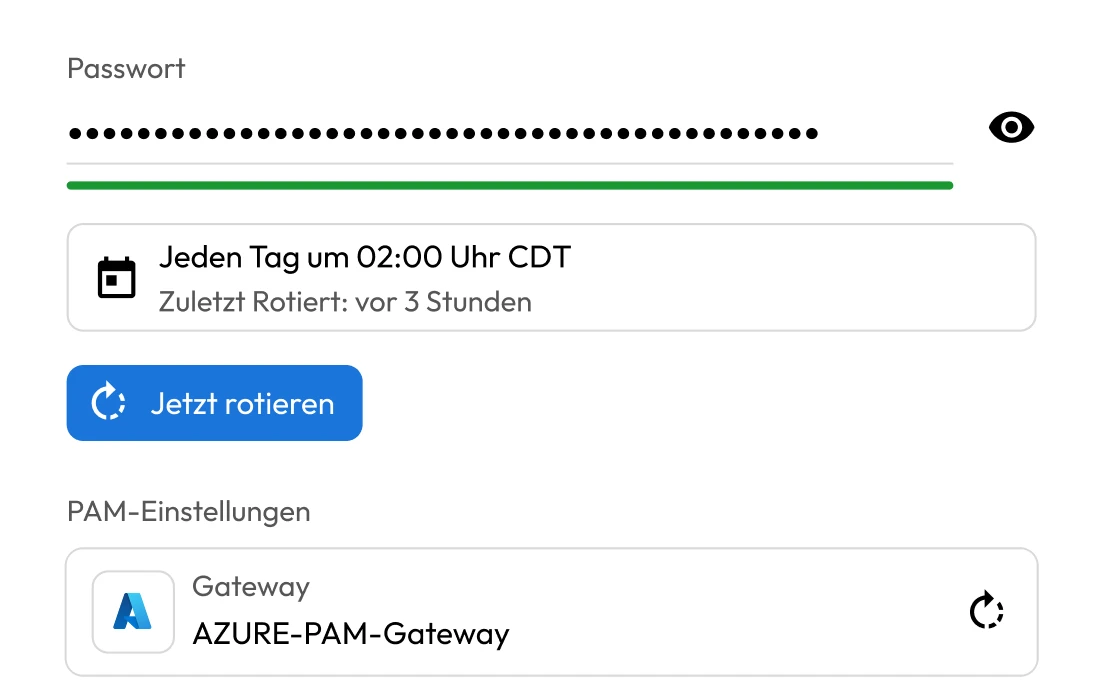

Diebstahl von Anmeldeinformationen und laterale Bewegung

Ein einziger gestohlener administrativer Berechtigungsnachweis in einem Finanzinstitut kann Cyberkriminellen vertrauenswürdigen Zugriff auf kritische Systeme verschaffen. Ohne Kontrollen zur Einschränkung des Geltungsbereichs, zur Überwachung von Aktivitäten oder zur Durchsetzung der geringsten Rechte kann dieser zentrale Einstiegspunkt Cyberkriminellen die Möglichkeit geben,ihre Berechtigungen zu erweitern und sich lateral durch das Netzwerk zu bewegen.

Insider-Bedrohungen

Insider mit erhöhtem Zugriff können ihre Berechtigungen missbrauchen, um Daten zu stehlen, Transaktionen zu ändern oder Kontrollen zu umgehen. Im Finanzsektor, wo sich der Zugang häufig auf Handelsplattformen, Zahlungssysteme und Kundendatensätze erstreckt, sind diese Risiken besonders gravierend. Ohne strenge Aufsicht und klare Zugriffsgrenzen können selbst vertrauenswürdige Benutzer zu einer großen Bedrohung für Sicherheit und Compliance werden.

Einhaltung gesetzlicher Vorschriften

Der Finanzsektor steht unter wachsendem Druck, komplexe Vorschriften zu erfüllen, die eine strenge Kontrolle des privilegierten Zugriffs erfordern. Frameworks wie SOX, GLBA und FFIEC erfordern eine klare Aufsicht, Überprüfbarkeit und Durchsetzung der geringsten Rechte. Ohne zentralisierte Kontrollen können selbst kleine Lücken in der Zugangsverwaltung zu Compliance-Verstößen, Geldstrafen und Reputationsschäden führen.

Zugriff durch Dritte

Banken und Investmentfirmen sind in hohem Maße auf Drittanbieter angewiesen, die oft privilegierten Zugriff auf kritische Systeme benötigen. Wenn die Anmeldeinformationen oder Systeme eines Anbieters kompromittiert werden, können Cyberkriminelle die Perimeter-Abwehr umgehen und direkten Zugriff auf sensible Umgebungen erhalten. Trotz dieses Risikos haben viele Institutionen Schwierigkeiten, den Zugriff Dritter effektiv zu überwachen, zu kontrollieren und zu prüfen.