Wenn ein Betrüger Ihre Telefonnummer hat, sollten Sie Ihre SIM-Karte sperren, Ihre Online-Konten mit starken Passwörtern sichern und Spam-Anrufe von Ihrem Handy blockieren. Mit Ihrer Telefonnummer

Die Verwaltung von IT-Infrastrukturgeheimnissen stellt eine Herausforderung dar. Ironischerweise macht die Bereitstellung und Pflege der meisten Geheimnisverwaltungslösungen mindestens die Hälfte des Aufwands aus. In der Regel erfordert die Installation eines Secrets Managers den Kauf und die Installation zusätzlicher lokaler Hardware, dann eine komplexe und zeitaufwendige Softwareinstallation und anschließend die Wartung der Server.

Keeper Secrets Manager (KSM) wurde so konzipiert, dass er einfach bereitgestellt und gewartet werden kann. So müssen Sie nicht mehr Zeit mit der Verwaltung Ihres Secrets Managers verbringen als mit der Verwaltung Ihrer Geheimnisse! Die Lösung ist vollständig cloudbasiert und lässt sich somit in praktisch jede Datenumgebung integrieren. Zusätzliche Hardware oder cloudbasierte Infrastruktur sind nicht erforderlich. KSM lässt sich sofort in eine Vielzahl von DevOps-Tools integrieren, einschließlich Github Actions, Kubernetes, Ansible und anderen. Während die Installation und Konfiguration konkurrierender Lösungen Stunden in Anspruch nimmt, lässt sich KSM innerhalb von wenigen Minuten in Betrieb nehmen.

Im Gegensatz zu konkurrierenden Secrets Managern – und wie der Rest der Keeper Security Suite – ist KSM bis zum Endpunkt Zero-Knowledge-basiert und verschlüsselt, sodass Anmeldeinformationen und andere Geheimnisse nie im Klartextformat vorliegen.

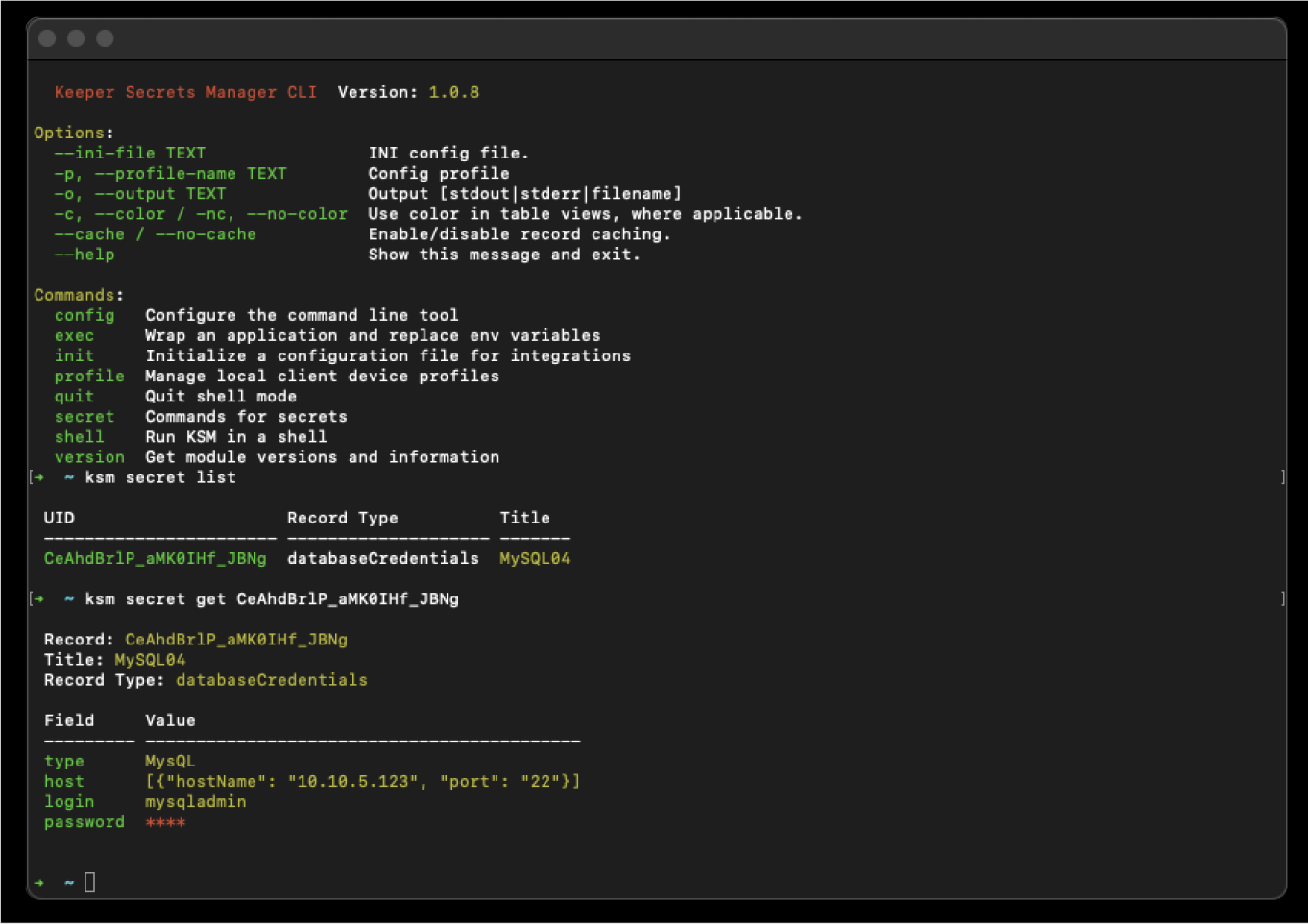

Außerdem verfügt KSM über eine schlanke Befehlszeilenschnittstelle (CLI), die Kerninteraktionen des Tresors von Secrets Manager über Linux-, Mac- oder Windows-Befehlszeilen-Terminals, Shell-Skripte oder jegliche Software ermöglicht, die über eine Shell gestartet werden kann. Die KSM-CLI richtet sich nicht nur an Entwickler und Administratoren, die lieber mit der Befehlszeile arbeiten, sondern adressiert auch einen besonders lästigen Schwachpunkt bei der Verwaltung von Geheimnissen: das Entfernen von hartkodierten Anmeldeinformationen.

Hartkodierte Anmeldeinformationen über die Befehlszeile entfernen

Hartkodierte Anmeldeinformationen – Benutzer-IDs und Passwörter, die direkt in Quellcode geschrieben werden – sind notorisch unsicher und dennoch unglaublich verbreitet. Sie sind häufig in industriellen Steuerungssystemen anzutreffen, die für Fertigungslinien, Versorgungsunternehmen und kritische Infrastrukturen sowie für alle Arten von IoT-Geräten verwendet werden. In der Vergangenheit bedeutete das Entfernen von hartkodierten Anmeldeinformationen das Refactoring von Code, also einen langwierigen und fehleranfälligen Prozess.

Die KSM-Befehlszeilenschnittstelle löst dieses Problem mit dem Unterbefehl exec, der es Entwicklern und Administratoren erlaubt, Umgebungsvariablen durch einfaches Ausführen eines Skripts zu ersetzen. Das bedeutet, dass KSM-Benutzer anstelle des Umschreibens von Code ein Skript ausführen können, um hartkodierte Passwörter durch Token zu ersetzen. So wird ein zuvor aufwendiges Projekt auf ein einfaches „Suchen und Ersetzen“ reduziert, das über die Befehlszeile ausgeführt wird.

Das ist aber noch nicht alles! Über die KSM-Befehlszeilenschnittstelle können Administratoren und Entwickler sich mit der Implementierung von Keeper Secrets Manager auseinandersetzen und andere zeitaufwendige Aufgaben automatisieren. Zum Beispiel:

Konfigurationsdatei zur Verwendung mit externen Integrationen initialisieren

Der Befehl init initialisiert ein einmaliges Zugriffstoken und erstellt ein Konfigurationsprofil zur Verwendung mit externen Integrationen wie Github Actions, Terraform und anderen. Die Ausgabe der Konfiguration kann entweder im base64-kodierten JSON-Format (Standard) oder im Kubernetes-Format generiert werden. Andere SDKs für KSM-Entwickler und Anwendungen verstehen Konfigurationen in diesem Format.

Ein lokales Profil erstellen, um Befehle als Clientgerät auszuführen

Mit dem Befehl profile können Administratoren zwischen Geräteprofilen wechseln. Sie können auch zwischen KSM-Geräteprofilen wechseln, um verschiedene Umgebungen auf demselben Gerät zu unterstützen.

Den Keeper-Tresor abfragen und Geheimnisse abrufen

Der Befehl „secret“ ruft Geheimnisse aus dem Keeper-Tresor ab und analysiert die Antwort. Mit einer Vielzahl von Unterbefehlen können Administratoren alle mit einer Anwendung verbundenen Geheimnisse auflisten, ein Geheimnis aus dem Tresor oder bestimmte Felder aus einem Geheimnis abrufen, dem Tresor ein neues Geheimnis hinzufügen, einen Passcode aus einem TOTP-Feld des Geheimnisses generieren und vieles mehr.

Die CLI von Keeper Secrets Manager ist als Binäranwendung für Windows/Mac/Linux oder als pip3-Installation für beliebige Python-Umgebungen verfügbar. Installationsanweisungen und weitere Informationen zur Verwendung der KSM-CLI finden Sie in der Dokumentation von Keeper.

Sie sind noch nicht Kunde von Keeper? Dann melden Sie sich jetzt an für eine kostenlose 14-tägige Testversion! Wollen Sie genauer wissen, wie Keeper Ihrem Unternehmen helfen kann, Sicherheitsverletzungen zu verhindern? Dann wenden Sie sich noch heute an unser Team.

Internet-Sicherheit

Internet-Sicherheit