Se un truffatore ha il tuo numero di telefono, blocca la scheda SIM, proteggi gli account online con password sicure e blocca le chiamate spam dal

Gestire i segreti dell’infrastruttura IT può essere un grattacapo. Ironicamente, distribuire e mantenere la maggior parte delle soluzioni di gestione dei segreti costituisce almeno metà del lavoro. In genere, l’installazione di un gestore dei segreti richiede l’acquisto e l’implementazione di hardware aggiuntivo in loco, una procedura di installazione dei software complessa e che richiede molto tempo e il mantenimento successivo dei server.

Keeper Secrets Manager (KSM) è semplice da distribuire e mantenere, così puoi concentrarti sulla gestione dei segreti senza dover più perdere tempo con il gestore dei segreti! È una soluzione completamente basata sul cloud, quindi si integra con praticamente qualsiasi ambiente dati e non è necessario alcun hardware aggiuntivo o infrastruttura basata sul cloud. Inoltre, si integra nativamente con un’ampia varietà di strumenti DevOps, tra cui Github Actions, Kubernetes, Ansible e altri. Mentre le soluzioni concorrenti richiedono ore per l’installazione e la configurazione, Keeper Secrets Manager è pronto all’uso e può essere installato in pochi minuti.

A differenza dei gestori dei segreti concorrenti, così come accade per il resto della suite di sicurezza di Keeper, Keeper Secrets Manager è uno strumento zero-knowledge e crittografato all’endpoint. Ciò significa che le credenziali e gli altri segreti non vengono mai esposti in formato di testo semplice.

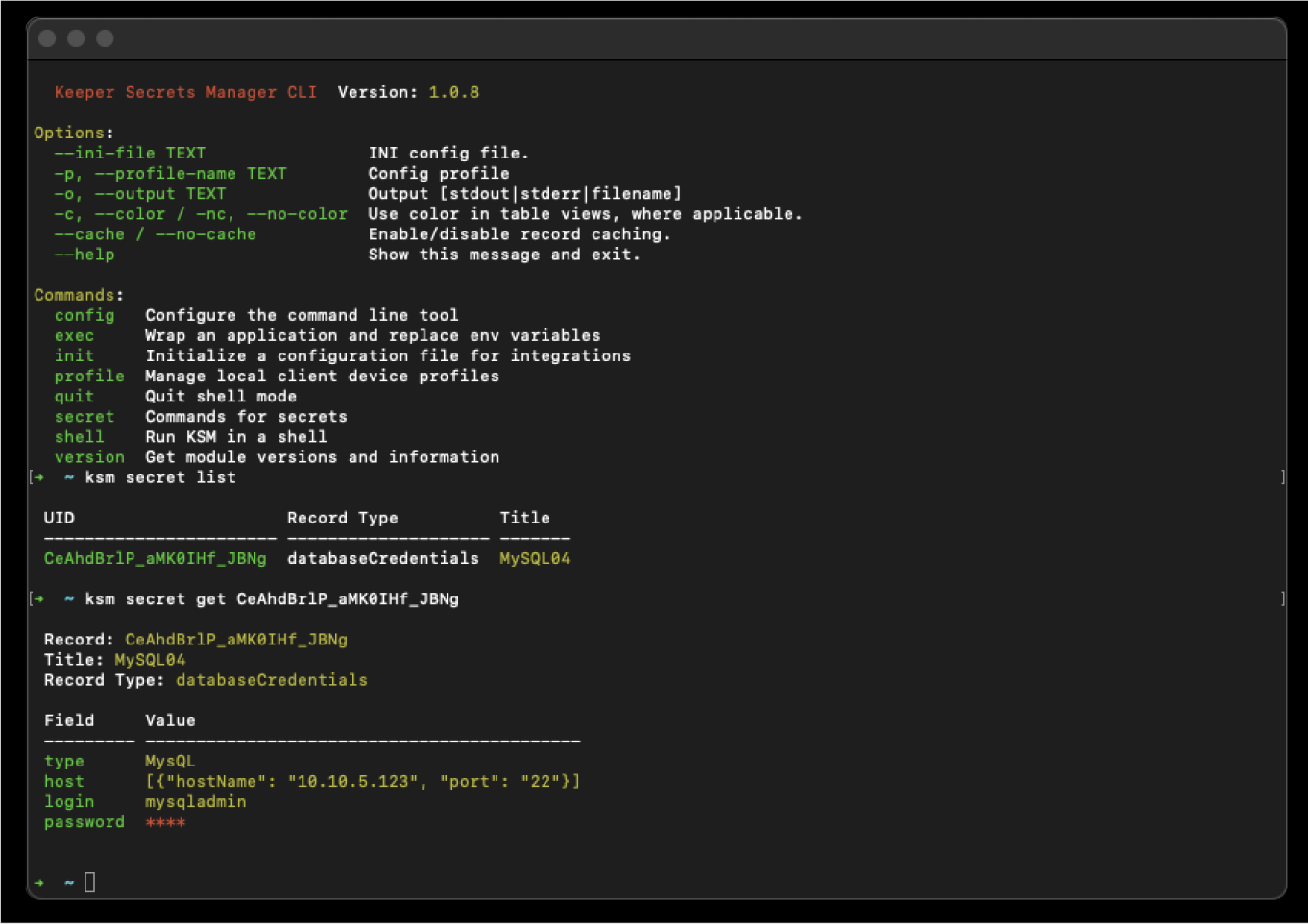

Inoltre, offre un’interfaccia a riga di comando (CLI) intuitiva e consente di interagire con la cassaforte del gestore di segreti da terminali di riga di comando Linux, Mac o Windows, script di shell o qualsiasi software che può essere lanciato da una shell. Oltre ad andare incontro agli sviluppatori e agli amministratori che preferiscono lavorare tramite riga di comando, la CLI KSM risolve un punto dolente particolarmente fastidioso nella gestione dei segreti: la rimozione delle credenziali codificate.

Rimuovere le credenziali codificate dalla riga di comando

Le credenziali codificate con codice rigido, ovvero, i nomi utente e le password scritti direttamente nel codice sorgente, sono notoriamente poco sicure, tuttavia ancora molto comuni. Per esempio, sono presenti nei sistemi di controllo industriale utilizzati per eseguire linee di produzione, utilità e infrastrutture critiche, nonché in tutti i tipi di dispositivi IoT. Di solito, la rimozione delle credenziali codificate comporta il refactoring del codice, una procedura noiosa e soggetta a errori.

L’interfaccia a riga di comando di Keeper Secrets Manager risolve questo problema con il sottocomando exec, che consente agli sviluppatori e agli amministratori di eseguire la sostituzione delle variabili ambientali semplicemente eseguendo uno script. In altre parole, invece di riscrivere il codice, gli utenti possono eseguire uno script per sostituire i token delle password codificate, riducendo un processo generalmente impegnativo a un semplice “trova e sostituisci” eseguito sulla riga di comando.

E non è tutto! L’interfaccia a riga di comando di Keeper Secrets Manager consente agli amministratori e agli sviluppatori di ottimizzare la loro implementazione e automatizzare altre attività che richiedono molto tempo. Ad esempio, è possibile:

Inizializzare un file di configurazione da utilizzare con integrazioni esterne

Il comando init inizializza un token di accesso una tantum e crea un profilo di configurazione da utilizzare con integrazioni esterne come Github Actions, Terraform e altro ancora. L’output della configurazione può essere generato sia come JSON crittografato di base64 (impostazione predefinita) o in formato Kubernetes. Altri SDK e applicazioni per sviluppatori KSM comprenderanno le configurazioni in questo formato.

Creare un profilo locale per eseguire comandi come dispositivo client

Il comando profile consente agli amministratori di passare da un profilo all’altro dei dispositivi. È anche possibile passare da un profilo dispositivo KSM all’altro con il supporto di più ambienti sullo stesso dispositivo.

Invia una richiesta alla cassaforte di Keeper e recupera i segreti

Il comando segreto recupera i segreti dalla Keeper Vault e ne analizza la risposta. L’ampia varietà di sottocomandi consente agli amministratori di visualizzare tutti i segreti associati a una determinata applicazione, recuperare un segreto dalla cassaforte, o campi specifici da un segreto, aggiungere un nuovo segreto alla cassaforte, generare un codice da un campo TOTP del segreto e altro ancora.

La CLI di Keeper Secrets Manager è disponibile come applicazione binaria per Windows/Mac/Linux o come installazione pip3 per qualsiasi ambiente Python. Per istruzioni di installazione e altre informazioni su come utilizzare la CLI, consulta la documentazione di Keeper.

Non sei ancora cliente Keeper? Iscriviti subito per una prova gratuita di 14 giorni! Vuoi scoprire di più su come Keeper può aiutare la tua organizzazione a prevenire le violazioni della sicurezza? Contatta il nostro team oggi stesso.

Sicurezza informatica

Sicurezza informatica