如果诈骗者拥有您的电话号码,则您应该锁定您的 SIM

管理 IT 基础设施机密绝非易事。 讽刺的是,光是部署和维护为数众多的机密管理解决方案就要占去一半的工作量。 通常,要安装机密管理器,就需要先购买和安装额外的本地硬件,然后经历复杂且耗时的软件安装过程,随后还需要对服务器进行持续的维护。

Keeper Secrets Manager (KSM) 的设计旨在简化部署和维护,因此您不再需要花费比管理机密更多的时间来管理机密管理器! 它完全基于云,因此可集成到几乎任何数据环境中,而且无需配合任何其他硬件或云端设施使用。 它能够与各种 DevOps 工具集成,包括 Github Actions、Kubernetes、Ansible 等,开箱即用。 安装和配置竞品解决方案需要耗费数小时,而 KSM 则可在几分钟内启动并运行。

不同于竞品机密管理器,但与 Keeper Security 套件中的其他产品一脉相承的是,KSM 是零知识且加密到端点的,因此凭证和其他机密永远不会以明文格式泄露。

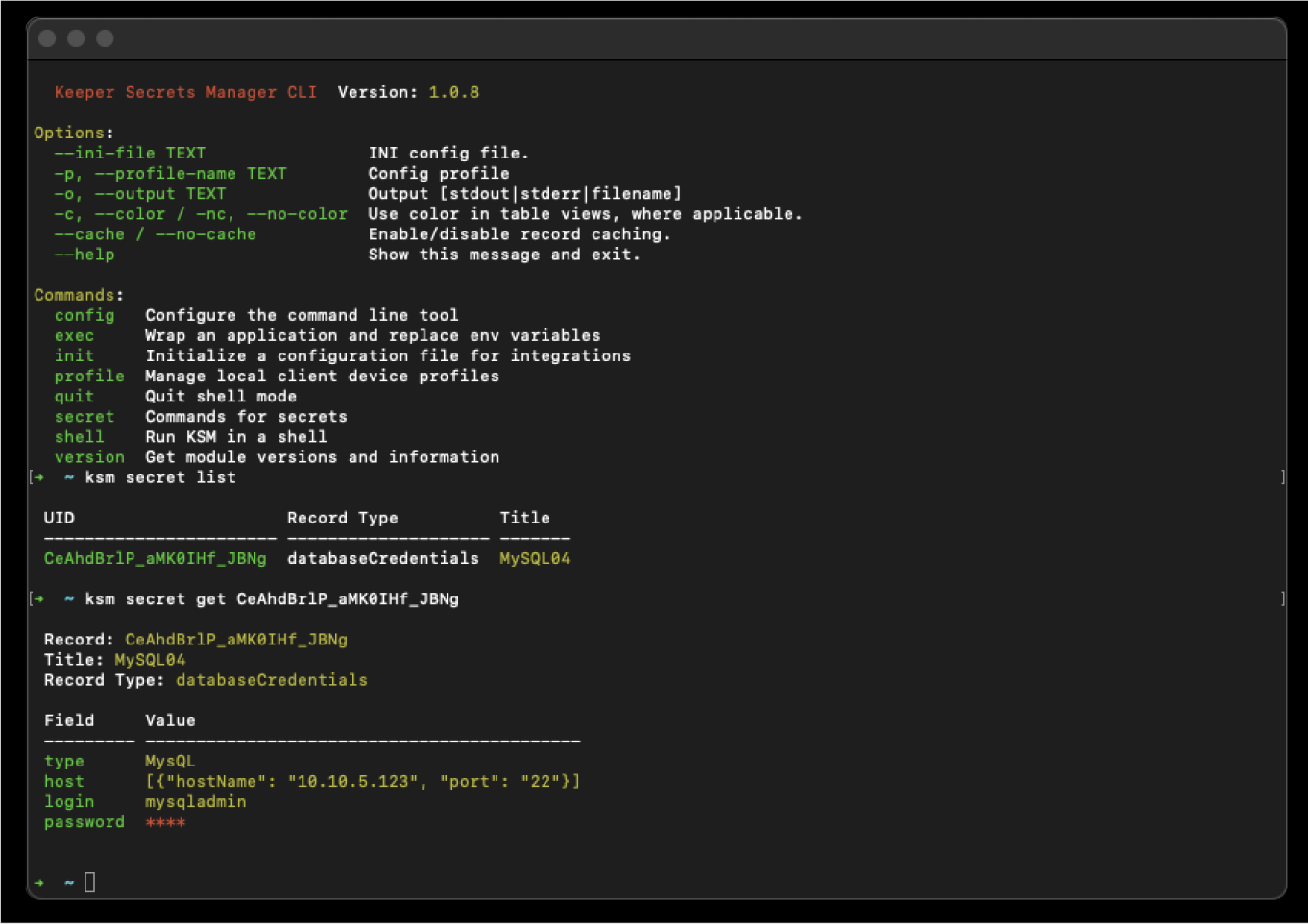

KSM 还附带轻量级命令行界面 (CLI),可供您从 Linux、Mac 或 Windows 命令行终端、shell 脚本或任何可从 shell 启动的软件与核心 Secrets Manager Vault 进行交互。 除迎合偏爱命令行的开发人员和管理员以外,KSM CLI 还解决了机密管理中格外令人头大的一大痛点:删除硬编码凭证。

通过命令行删除硬编码凭证

众所周知,硬编码凭证 – 直接写入源代码的用户 ID 和密码 – 极不安全,却又极为普遍。 它们在用于运行生产线、公用事业设施、关键基础设施以及各种物联网设备的工控系统中随处可见。 从历史上看,删除硬编码凭证意味着重构代码,这是一个冗长且容易出错的过程。

KSM 命令行界面用 exec 子命令解决了这个问题,开发人员和管理员只需执行脚本,即可完成环境变量的替换。 这意味着 KSM 用户不再需要重写代码,而是可以通过执行脚本来完成硬编码密码的令牌替换 – 将一项原本令人不胜其烦的任务简化为通过命令行执行的“查找替换”简单操作。

但这还不是全部! 通过 KSM 命令行界面,管理员和开发人员可以深入了解 Keeper Secrets Manager 的实施情况,还可以自动执行其他耗时的任务。 例如:

初始化配置文件,以便配合外部集成使用

init 命令可用于初始化一次性访问令牌,以及创建用于配合外部集成(如 Github Actions、Terraform 等)使用的配置描述文件。 配置的输出既可以生成 base64 编码的 JSON(默认)格式,也可以生成 Kubernetes 格式。 其他 KSM Developer SDK 和应用程序能够理解这种格式的配置。

创建本地配置文件,作为客户端设备执行命令

管理员可以使用 profile 命令在设备配置文件之间进行切换。 您还可以在 KSM 设备配置文件之间切换,以便在同一设备上支持多种环境。

查询 Keeper Vault 并检索机密

secret 命令会在 Keeper Vault 中检索机密,并解析响应。 通过各种子命令,管理员能够进行以下操作:列出与应用程序相关的所有机密;从保险库中检索机密或机密中的特定字段;将新机密添加至保险库;从机密的 TOTP 字段生成密码,等等。

对于 Windows/Mac/Linux,Keeper Secrets Manager CLI 作为二进制应用程序提供;对于 Python 环境则提供 pip3 安装。 有关安装说明以及有关 KSM CLI 使用方法的更多信息,请查看 Keeper 的文档。

还不是 Keeper 客户?立即注册,享受 14 天免费试用!想要详细了解 Keeper 如何帮助您的组织防止安全漏洞?立即联系我们的团队。

网络安全

网络安全