Si un estafador ha conseguido su número de celular, debe bloquear su tarjeta SIM, proteger sus cuentas en línea con contraseñas seguras y bloquear las llamadas

La gestión de los secretos de la infraestructura de TI es todo un desafío. Irónicamente, implementar y mantener la mayoría de las soluciones de gestión de secretos forman parte de, al menos, la mitad de la batalla. Por lo general, la instalación de un gestor de secretos requiere comprar e instalar hardware local adicional para después pasar por un proceso de instalación de software complejo y lento y mantener los servidores en el futuro.

¡Keeper Secrets Manager (KSM) se ha diseñado para ser fácil de implementar y mantener, para que no pierda más tiempo gestionando su gestor de secretos que gestionando sus secretos! Está totalmente cloud-based, por lo que se integra en prácticamente cualquier entorno de datos y no se necesite ningún hardware adicional ni infraestructura cloud-based. Desde el primer momento, se integra con una amplia variedad de herramientas de DevOps, como Github Actions, Kubernetes, Ansible y más. Si bien las soluciones de la competencia tardan horas en instalarse y configurarse, KSM puede estar listo y funcionando en cuestión de minutos.

A diferencia de los gestores de secretos de la competencia, y al igual que el resto de la suite de Keeper Security, KSM es zero-knowledge y está cifrado en el terminal, por lo que las credenciales y otros secretos nunca se exponen en formato de texto plano.

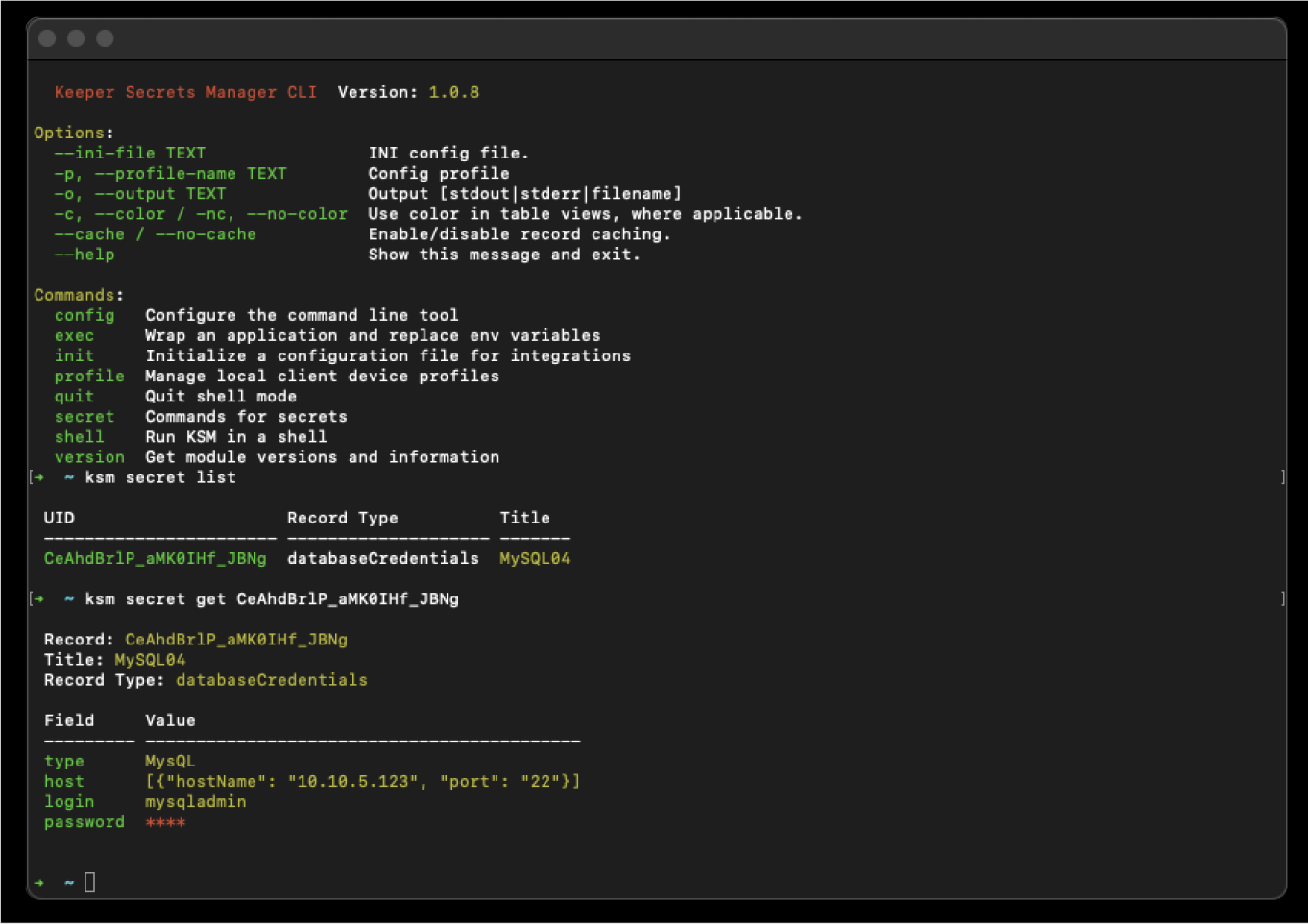

KSM también viene con una interfaz de línea de comandos (CLI) ligera que proporciona interacción básica del cofre de Secrets Manager desde los terminales de línea de comandos de Linux, Mac o Windows, los scripts de shell o cualquier software que se pueda iniciar desde un shell. Además de atender a los desarrolladores y administradores que prefieren trabajar en la línea de comandos, la CLI de KSM aborda un problema particularmente tedioso en la gestión de secretos: la eliminación de las credenciales codificadas.

Eliminar credenciales codificadas en la línea de comandos

Las credenciales codificadas (identificadores de usuario y contraseñas escritas directamente en el código fuente) son muy poco seguras, pero terriblemente comunes. Se ven mucho en los sistemas de control industrial utilizados para ejecutar las líneas de fabricación, los servicios públicos y la infraestructura crítica, así como en todo tipo de dispositivos de IdC. Históricamente, eliminar las credenciales codificadas ha significado refactorizar el código, un proceso tedioso y propenso a errores.

La interfaz de línea de comandos de KSM resuelve este problema con el subcomando exec, que permite a los desarrolladores y administradores realizar la subcontratación de variables de entorno al ejecutar un script. Esto significa que, en lugar de reescribir el código, los usuarios de KSM pueden ejecutar un script para realizar un reemplazo de token de contraseñas codificadas, lo que reduce un proyecto una vez pesado a un simple «buscar y reemplazar» ejecutado en la línea de comandos.

¡Y eso no es todo! La interfaz de línea de comandos de KSM permite a los administradores y desarrolladores profundizar en su implementación de Keeper Secrets Manager y automatizar otras tareas que requieren mucho tiempo. Por ejemplo:

Inicializar un archivo de configuración para su uso con integraciones externas

El comando init inicializa un token de acceso único y crea un perfil de configuración para su uso con integraciones externas, como Github Actions, Terraform y más. La salida de la configuración se puede generar como JSON codificado en base64 (predeterminado) o en formato de Kubernetes. Otros SDK de KSM Developer y las aplicaciones interpretarán las configuraciones en este formato.

Crear un perfil local para ejecutar comandos como un dispositivo cliente

El comando profile permite a los administradores cambiar entre los perfiles de dispositivo. También puede cambiar entre los perfiles de dispositivos de KSM para admitir varios entornos en el mismo dispositivo.

Consultar el Keeper Vault y recuperar secretos

El comando secret recupera secretos del Keeper Vault y analiza la respuesta. Una amplia variedad de subcomandos permite a los administradores enumerar todos los secretos asociados con una aplicación; recuperar un secreto del cofre o campos específicos de un secreto; agregar un nuevo secreto al cofre; generar un código de paso desde un campo TOTP del secreto y más.

La CLI de Keeper Secrets Manager está disponible como una aplicación binaria para Windows/Mac/Linux o como una instalación de pip3 para cualquier entorno de Python. Para obtener instrucciones de instalación y más información sobre cómo utilizar la CLI de KSM, consulte la documentación de Keeper.

¿Aún no es cliente de Keeper? ¡Regístrese ahora para obtener una prueba gratuita de 14 días! ¿Desea obtener más información sobre cómo puede Keeper ayudar a su organización a evitar violaciones de seguridad? Póngase en contacto con nuestro equipo hoy mismo.

Ciberseguridad

Ciberseguridad