Se um golpista tiver seu número de telefone, você deve bloquear seu cartão SIM, proteger suas contas online com senhas fortes e bloquear ligações de spam

Gerenciar segredos de infraestrutura de TI é um desafio. Ironicamente, implementar e manter a maioria das soluções de gerenciamento de segredos é, no mínimo, metade do caminho. Normalmente, a instalação de um gerenciador de segredos requer a compra e instalação de hardware adicional local, seguido de um processo de instalação de software complexo e demorado, além da manutenção contínua dos servidores.

O Keeper Secrets Manager (KSM) foi projetado para ser simples de implantar e manter, para que você não gaste mais tempo gerenciando seu gerenciador de segredos do que gerenciando seus segredos! É totalmente baseado em nuvem, por isso se integra a praticamente qualquer ambiente de dados, sem necessidade de hardware adicional ou infraestrutura baseada em nuvem. Ele se integra a uma variedade de ferramentas de DevOps, incluindo Github Actions, Kubernetes, Ansible e muitas outras, imediatamente após a instalação. Ao passo que as soluções concorrentes levam horas para serem instaladas e configuradas, o KSM fica pronto para uso em questão de minutos.

Ao contrário dos gerenciadores de segredos concorrentes e, como o resto do pacote do Keeper Security, o KSM é de conhecimento zero e criptografado até o terminal, garantindo que as credenciais e outros segredos nunca sejam expostos em formato de texto simples.

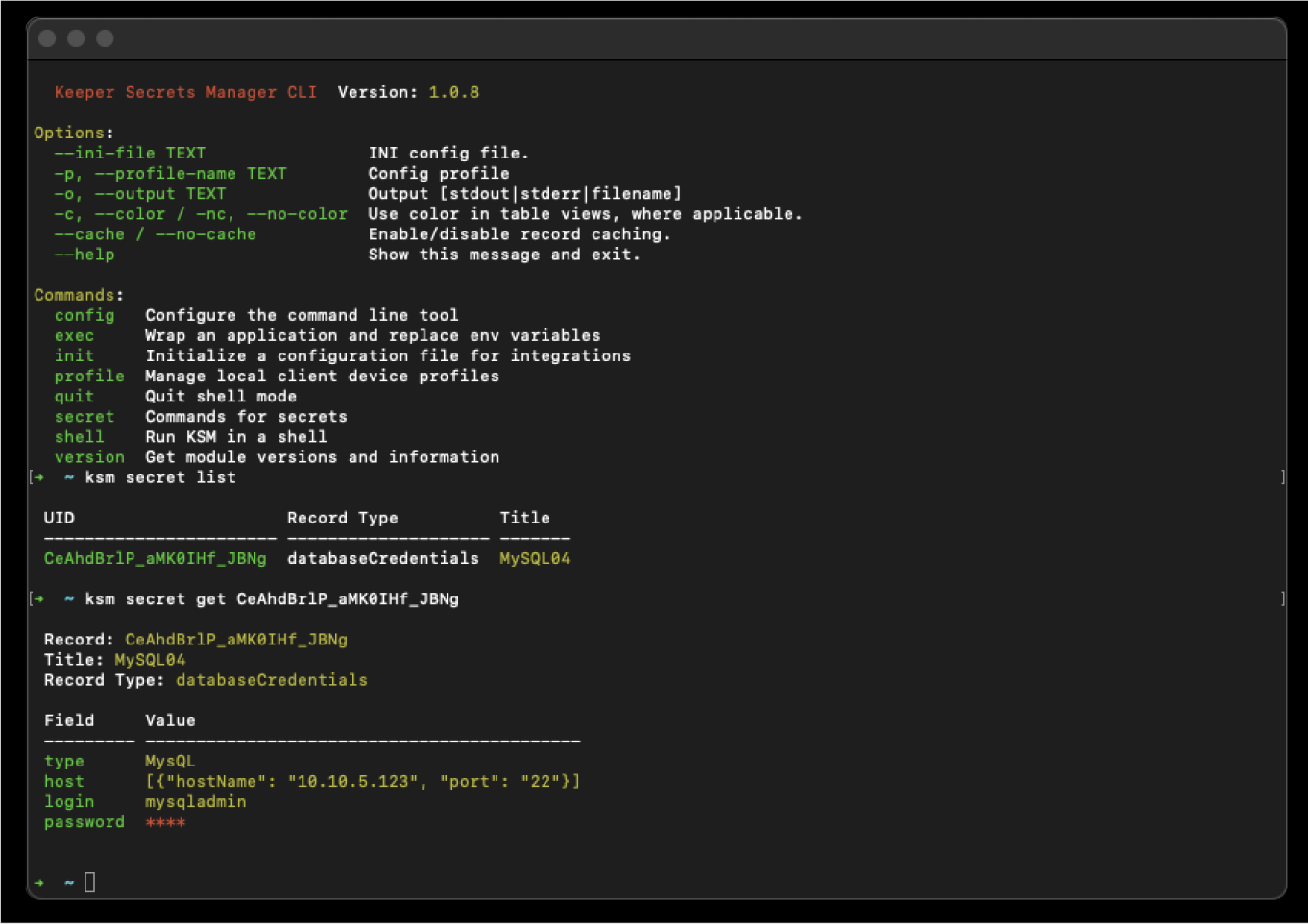

O KSM também vem com uma interface de linha de comando (CLI) leve que oferece interação básica do cofre de gerenciamento de segredos a partir de terminais de linha de comando Linux, Mac ou Windows, scripts de shell ou qualquer software que possa ser iniciado a partir de um shell. Além de atender a desenvolvedores e administradores que preferem trabalhar na linha de comando, a CLI KSM aborda um ponto problemático especialmente irritante no gerenciamento de segredos: remover credenciais codificadas.

Remova credenciais codificadas na linha de comando

Credenciais codificadas — IDs de usuário e senhas escritas diretamente no código-fonte — são bastante inseguras, mas extremamente comuns. Elas são vistas com frequência nos sistemas de controle industrial usados para operar linhas de produção, utilitários e infraestrutura crítica, bem como em todos os tipos de dispositivos IoT. Historicamente, a remoção de credenciais codificadas significava refatorar um código, um processo tedioso e propenso a erros.

A interface de linha de comando KSM resolve esse problema com o subcomando exec, que permite que desenvolvedores e administradores realizem a substituição de variáveis de ambiente simplesmente por meio de um script. Ou seja, em vez de reescrever o código, os usuários do KSM podem executar um script para realizar uma substituição de token de senhas codificadas, transformando um projeto antes difícil em uma simples operação de “localizar e substituir” executada na linha de comando.

E isso não é tudo! A interface de linha de comando KSM permite que administradores e desenvolvedores se aprofundem em sua implementação do Keeper Secrets Manager e automatizem outras tarefas demoradas. Por exemplo:

Inicializar um arquivo de configuração para uso com integrações externas

O comando init inicializa um token de acesso único e cria um perfil de configuração para uso com integrações externas, como Github Actions, Terraform e muito mais. A saída da configuração pode ser gerada como JSON codificado com base64 (padrão) ou no formato Kubernetes. Outros SDKs para desenvolvedores KSM e aplicativos entenderão as configurações nesse formato.

Criar um perfil local para realizar comandos como um dispositivo cliente

O comando profile permite que os administradores alternem entre perfis de um dispositivo. Você também pode alternar entre perfis de dispositivo KSM para oferecer suporte a vários ambientes no mesmo dispositivo.

Consulte o Keeper Vault e recupere segredos

O comando secret recupera segredos do Keeper Vault e analisa a resposta. Uma ampla variedade de subcomandos permite aos administradores listar todos os segredos associados a um aplicativo; recuperar um segredo do cofre ou campos específicos de um segredo; adicionar um novo segredo ao cofre; gerar um código de acesso a partir de um campo TOTP do segredo e muito mais.

A CLI do Keeper Secrets Manager está disponível como um aplicativo binário para Windows/Mac/Linux ou uma instalação pip3 para qualquer ambiente Python. Para obter instruções de instalação e mais informações sobre como usar a CLI KSM, consulte a documentação do Keeper.

Ainda não é cliente do Keeper? Inscreva-se para uma avaliação gratuita de 14 dias agora! Quer saber mais sobre como o Keeper pode ajudar sua empresa a evitar violações de segurança? Entre em contato com nossa equipe hoje.

Segurança cibernética

Segurança cibernética