Konformitätsberichte von Keeper

Berichte bieten eine On-Demand-Transparenz der Zugriffsberechtigungen für die Zugangsdaten und Zugangsschlüssel Ihrer Organisation.

Mithilfe von Konformitätsberichten von Keeper können Keeper-Administratoren die Zugriffsberechtigungen privilegierter Konten im gesamten Unternehmen überwachen und melden und zwar in einer sicheren Zero-Trust- und Zero-Knowledge-Umgebung.

Mit Zunahme der Cybersicherheitsvorschriften in puncto Identity and Access Management (IAM) benötigen Organisationen umfassende Richtlinien und Tools, um die Einhaltung der Vorschriften zu gewährleisten. Die Möglichkeit, den Zugriff auf Zugangsdaten und vertrauliche Informationen zu prüfen und zu kontrollieren, trägt maßgeblich dazu bei, die Konformität zu gewährleisten und Datenpannen zu verhindern.

Steigende Kosten für die Einhaltung der Vorschriften und begrenzte Personalbudgets

Durch den enormen Anstieg der Home-Office-Nutzung hat sich der Angriffsradius für Cyberkriminelle exponentiell erhöht. Die Überwachung von Zugriffskontrollrichtlinien ist wichtiger denn je. Prüf- und Finanzteams benötigen kostengünstige Tools, die Prüfungen aus der Ferne, Monitoring und Ereignisberichte ermöglichen.

Keeper Enterprise verfügt über die umfassendsten Tools zur Ereignisprotokollierung und Berichterstattung.

Konformitätsprozesse optimieren

Konformitätsberichte von Keeper unterstützen Prüfungen für Sarbanes-Oxley (SOX) und andere Vorschriften, die eine Überwachung der Zugangskontrolle und Ereignisprüfungen erfordern. On-Demand-Konformitätsberichte können an automatisierte Compliance-Systeme und externe Prüfer weitergeleitet werden.

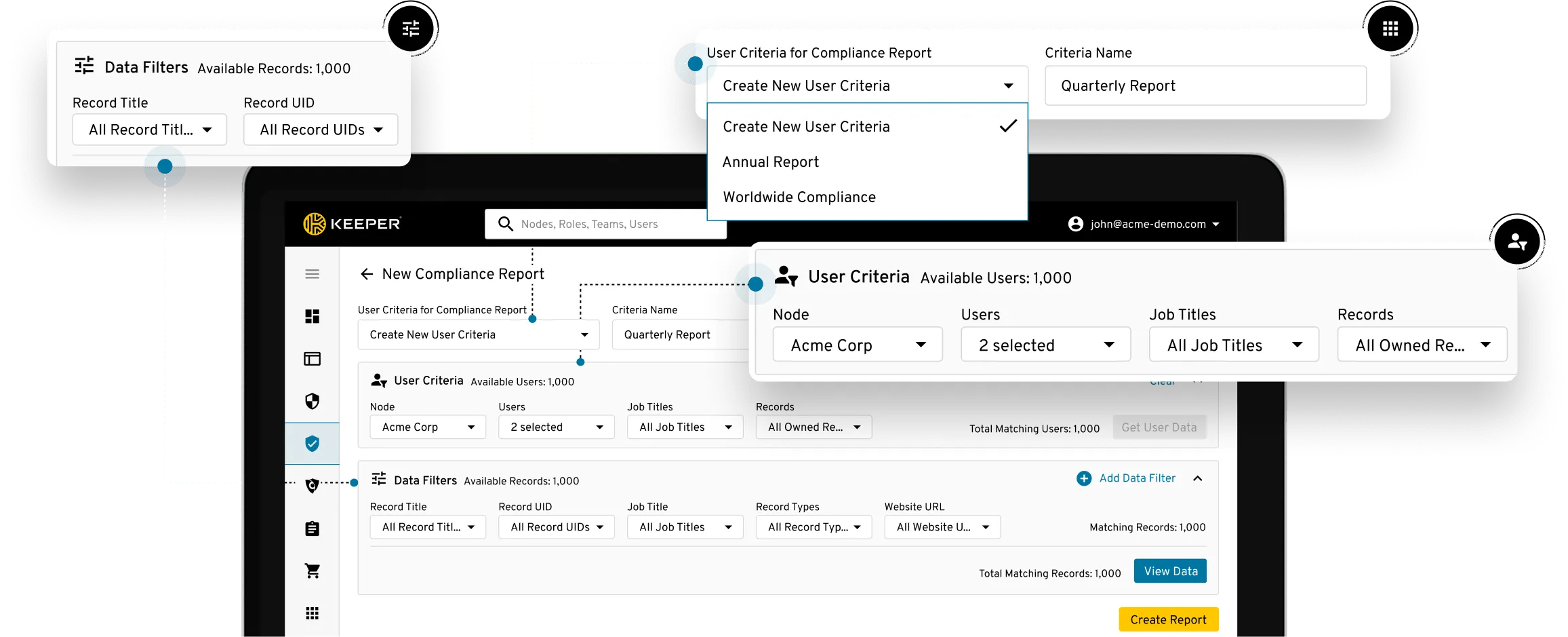

Berichtsfunktionen

- Administratorrechte für Berichte

- Rollenbasierter Zugriff auf Berichte

- Benutzerfilter mit Knoten, Benutzernamen und Berufsbezeichnungen

- Datenfilter mit Datensatztiteln, Datensatztypen und URLs

- Sichtbarkeit von Quellberechtigungen und -beschränkungen

- Vorschau für Benutzerberichte

- Berichte in CSV, JSON und PDF exportieren

Unterstützung für kritische Anwendungsfälle in Ihrem Unternehmen

On-Demand-Prüfung

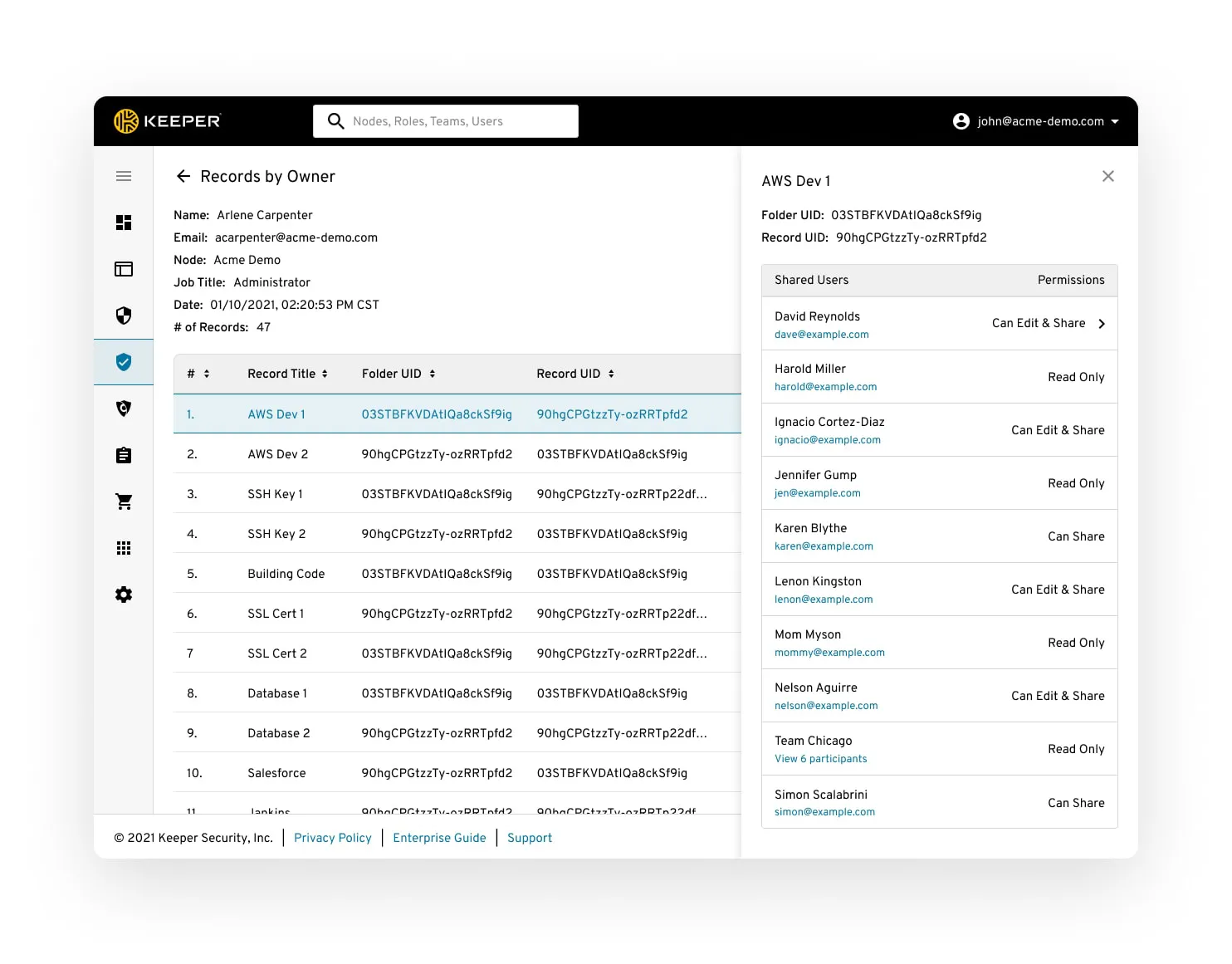

Erstellen Sie detaillierte Berichte auf Benutzerebene, die privilegierten Zugriff und Berechtigungen für kritische Systeme, Zugangsdaten und Zugangsschlüssel anzeigen.

Zugang zur Zahlungskarte

Analysieren Sie rollenbasierte Zugriffsberechtigungen und Rechte auf Benutzerebene für Zahlungskartenkonten.

Prüfung von Finanzdienstleistern

Verfolgen Sie verdächtige Benutzeraktivitäten und Zugriffsrechte für bestimmte URLs und Datensätze von Finanzdienstleistern, um Untersuchungen zu unterstützen, die mit dem Erweiterte Berichterstattung & Warnungen von Keeper für umfassende Ereignisberichte und Ereignisüberwachung verwendet werden können.

Überwachung des Zugriffs auf die Cloud-Infrastruktur

Erhalten Sie einen vollständigen Einblick in die Cloud-Infrastruktur des Unternehmens (z. B. Entra ID (Azure), AWS, Google Cloud) und die Zugriffsberechtigungen der Benutzer.

Benutzer deaktivieren

Erstellen Sie detaillierte Aufnahmen von Schlüsselelementen des Tresors eines Benutzers, bevor Sie einen Benutzer löschen und den Tresor an einen anderen Benutzer übertragen.

Spezifische Suchen auf Datensatzebene

Finden Sie schnell Datensätze mit bestimmten Attributen, z. B. Datensatztitel, Datensatztyp, URL, Datensatzinhaber und Berufsbezeichnung.

Abgleich von Benutzerdatensatzberechtigungen

Bietet dem Administrator umfassenden Einblick in Datensätze, die mit einem Benutzer über mehrere Quellen mit unterschiedlichen Berechtigungen und Einschränkungen geteilt wurden.