Nowoczesne zarządzanie dostępem uprzywilejowanym dla wszystkich systemów, aplikacji, kontenerów i baz danych.

Poproś o wersję demoZarządzanie kontami i sesjami z uprawnieniami bez narażania poświadczeń

Zapewnienie dostępu zdalnego do najbardziej wrażliwych systemów jest konieczne, ale wiąże się z ryzykiem. Sieci VPN zwykle zapewniają zbyt duży dostęp, zwłaszcza dla wykonawców, dostawców i pracowników korzystających z nich sporadycznie.

Ujawnienie poświadczeń wiąże się z jeszcze większym ryzykiem. Konta domeny mogą uzyskać dostęp do większej liczby danych niż powinny. Nawet jeśli mamy do czynienia z kontem lokalnym, jak są przechowywane, udostępniane i używane poświadczenia dostępu? Zazwyczaj przez e-mail, system wysyłania wiadomości czy miejsca przechowywania kluczy lokalnych, a wszystkie te metody wymagają ujawnienia poświadczeń.

Keeper Connection Manager – komponent rozwiązania KeeperPAM® – umożliwia administratorom udostępnianie dostępu uprzywilejowanego bez konieczności przekazywania poświadczeń. Dostęp można odebrać w dowolnej chwili, a szczegółowa ścieżka audytu pozwala zidentyfikować, kiedy i w jaki sposób system był używany.

Pracownicy mogą uzyskać dostęp tylko do tego, czego potrzebują: sesji, aplikacji, bazy danych lub kontenerów

Keeper Connection Manager jest zbudowany w oparciu o zabezpieczenia typu „zero-knowledge” i „zero-trust” ze szczegółowymi regułami dostępu. Administratorzy mogą zapewnić każdemu użytkownikowi odpowiedni poziom dostępu, niezależnie od tego, czy jest to cały system, czy tylko jeden jego komponent.

- Jeśli potrzebny jest dostęp do całego systemu, można użyć protokołu SSH lub Remote Desktop Protocol (RDP)

- Jeśli potrzebny jest dostęp do kontenera, można użyć połączenia Kubernetes

- Jeśli potrzebny jest dostęp do całej aplikacji, można użyć zdalnej aplikacji RDP

- Jeśli wymagany jest dostęp do bazy danych, można użyć MySQL, Postgres lub Microsoft SQL

- Jeśli potrzebny jest dostęp do infrastruktury pulpitu zdalnego (VDI), można użyć połączenia RDP do serwera terminali

Sprostaj wymogom zachowania zgodności dzięki nagrywanym i audytowanym sesjom

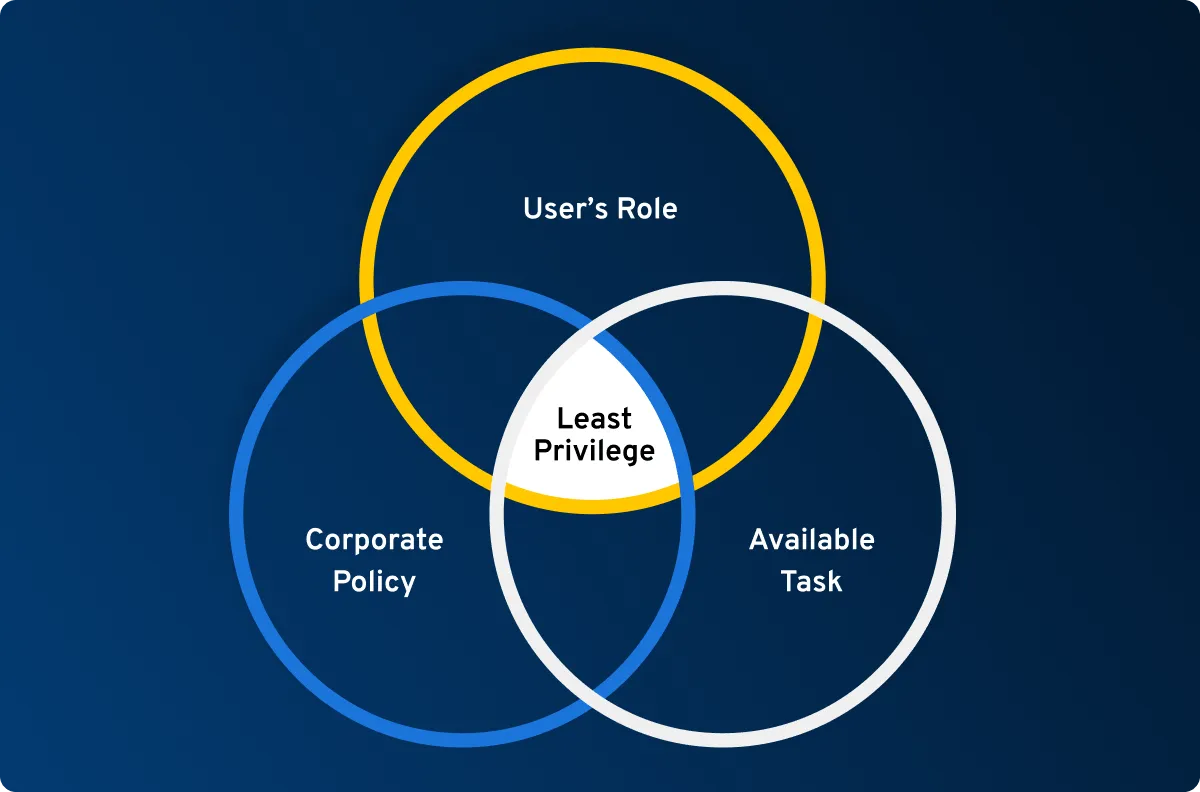

Prawie wszystkie branżowe ramy prawne określają ryzyka związane z uprzywilejowanym dostępem do systemów, nakazując stosowanie rozwiązań typu zero-trust, zero knowledge, dostępu z najmniejszymi uprawnieniami lub połączenie obu rozwiązań. Na przykład, oto wymóg 7 normy bezpieczeństwa PCI DSS:

Wszystkie systemy w ramach środowiska danych posiadacza karty powinny posiadać odpowiednio skonfigurowaną kontrolę dostępu, aby zapewnić, że tylko uprawnieni pracownicy mają dostęp do tego środowiska, systemów i poufnych danych posiadacza karty. Wszelkie inne dostępy dla nieuprawnionych osób powinny być odrzucone.

Większość ram prawnych określa również dodatkowe kontrole w zakresie ochrony poświadczeń, nieużywania poświadczeń domyślnych, nagrywania sesji i innych praktyk. Keeper Connection Manager umożliwi Ci zachowanie zgodności m.in. z wymogami SOX, HIPAA, ICS CERT, GLBA, PCI DSS, FDCC, FISM i RODO.

Model wdrażania bez agentów i klientów

Wdrożenie rozwiązania w zakresie zarządzania dostępem uprzywilejowanym (PAM) powinno być tak proste, jak to tylko możliwe.

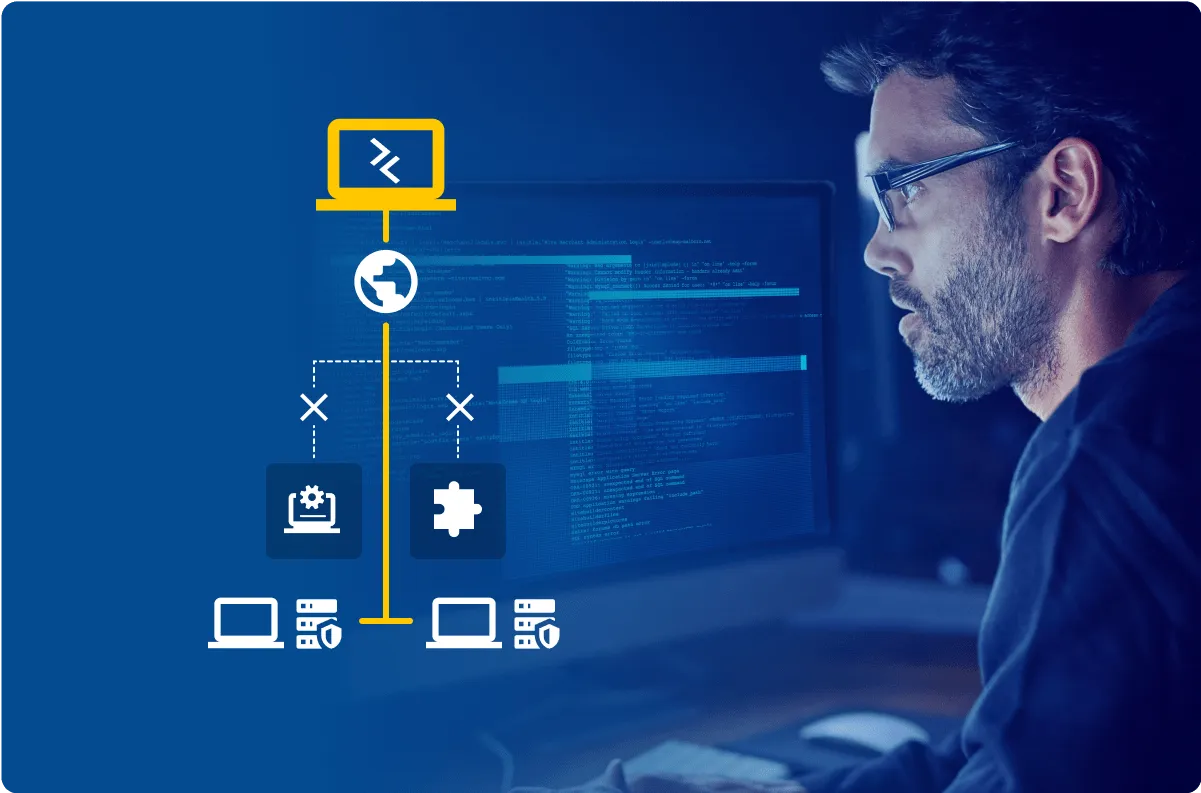

Keeper Connection Manager jest łatwy do wdrożenia. Wystarczy zainstalować bramę, aby obsługiwać SSH, VNC, Kubernetes, bazy danych i RDP. Nie ma agentów, klientem jest przeglądarka internetowa, nie ma też żadnego wpływu na kontrolery domeny ani inne usługi.

Inne rozwiązania wymagają instalacji niestandardowych klientów dla wszystkich użytkowników uprzywilejowanych oraz instalacji agentów na wszystkich uprzywilejowanych punktach końcowych, a dodatkowo minimum jednego bastionu do pośredniczenia w połączeniach. Niektóre wymagają też wprowadzenia zmian w usłudze Active Directory lub bezpośredniego dostępu do kontrolerów domeny.

Bezpieczny bastion = Zaawansowane zabezpieczenia

Brama Keeper Connection Manager może zostać całkowicie zablokowana dla infrastruktury klienta w celu ograniczenia dostępu między urządzeniami klienta i docelowym serwerem. Wpisami tajnymi używanymi do połączenia z serwerami docelowymi można zarządzać w ramach zaszyfrowanego sejfu Keeper Secrets Manager . Poświadczenia dostępu zapewniają również dynamiczny dostęp do instancji docelowych dla dowolnego użytkownika, który nie korzysta z opcji przechowywania poufnych danych w ramach bramy.

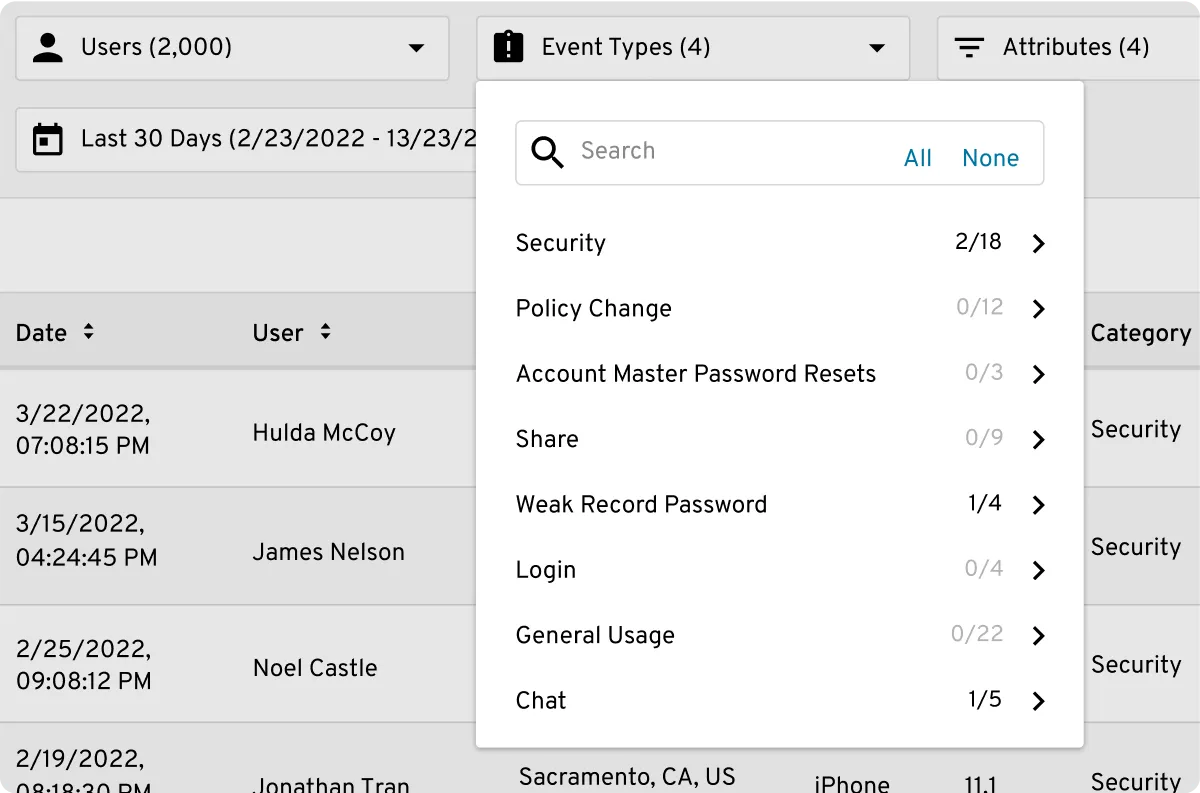

Szczegółowe monitorowanie, raportowanie i audyt

Keeper oferuje zaawansowane opcje raportowania w zakresie zachowań uprzywilejowanych użytkowników. Zapewnia zbiorcze audyty bezpieczeństwa, rejestrowanie ponad 200 typów zdarzeń, powiadomienia oparte na zdarzeniach i integrację z popularnymi rozwiązaniami SIEM firm trzecich, takimi jak Splunk i LogRhythm. Raporty Keeper w zakresie zgodności umożliwiają administratorom monitorowanie uprawnień dostępu uprzywilejowanych kont w całej organizacji i raportowanie związane z tymi dostępami w architekturze bezpieczeństwa typu „zero-trust” i „zero-knowledge”.

Wiodące na rynku polityki i infrastruktura w zakresie bezpieczeństwa

Keeper posiada certyfikat SOC2 i ISO27001 najdłużej w branży. Ponadto stosuje najlepsze w swojej klasie rozwiązania w zakresie bezpieczeństwa, w tym strukturę „zero-trust” i architekturę bezpieczeństwa „zero-knowledge”, które zabezpieczają dane klientów kilkoma warstwami kluczy szyfrujących na poziomie sejfów, udostępnianych folderów i wpisów.

Najczęściej zadawane pytania dotyczące zarządzania sesjami uprzywilejowanymi

Czym jest PSM?

Zarządzanie sesjami uprzywilejowanymi (PSM) to kontrola cyberbezpieczeństwa, w ramach której firmy rejestrują, monitorują i kontrolują sesje użytkowników inicjowane przez konta uprzywilejowane. PSM zapewnia organizacjom pełną widoczność i kontrolę nad dostępem uprzywilejowanym, co jest integralną częścią zarówno bezpieczeństwa danych, jak i zgodności z przepisami.

Co oznacza „konto uprzywilejowane”?

Konto uprzywilejowane, znane również jako „konto administratora”, to zestaw poświadczeń logowania używanych do uzyskania dostępu do wysoce wrażliwych zasobów sieciowych i cyfrowych, w tym zapór, serwerów i kont administracyjnych.

Czym jest monitorowanie aktywności uprzywilejowanej?

Monitorowanie aktywności uprzywilejowanej to szeroki termin obejmujący proces monitorowania, audytu i kontroli aktywności sieciowej użytkowników uprzywilejowanych. PSM jest formą monitorowania aktywności uprzywilejowanej.

PAM a PSM: jaka jest różnica?

Zarządzanie dostępem uprzywilejowanym (PAM) to ogólny termin, który odnosi się do procesu zabezpieczania kont używanych przez uprzywilejowanych użytkowników, czyli tych z dostępem do kont administratorów. PAM obejmuje kombinację ludzi, procesów i technologii. Zarządzanie sesjami uprzywilejowanymi (PSM) jest podzbiorem PAM, który odnosi się w szczególności do rejestrowania, monitorowania i audytowania sesji logowania przez uprzywilejowanych użytkowników.