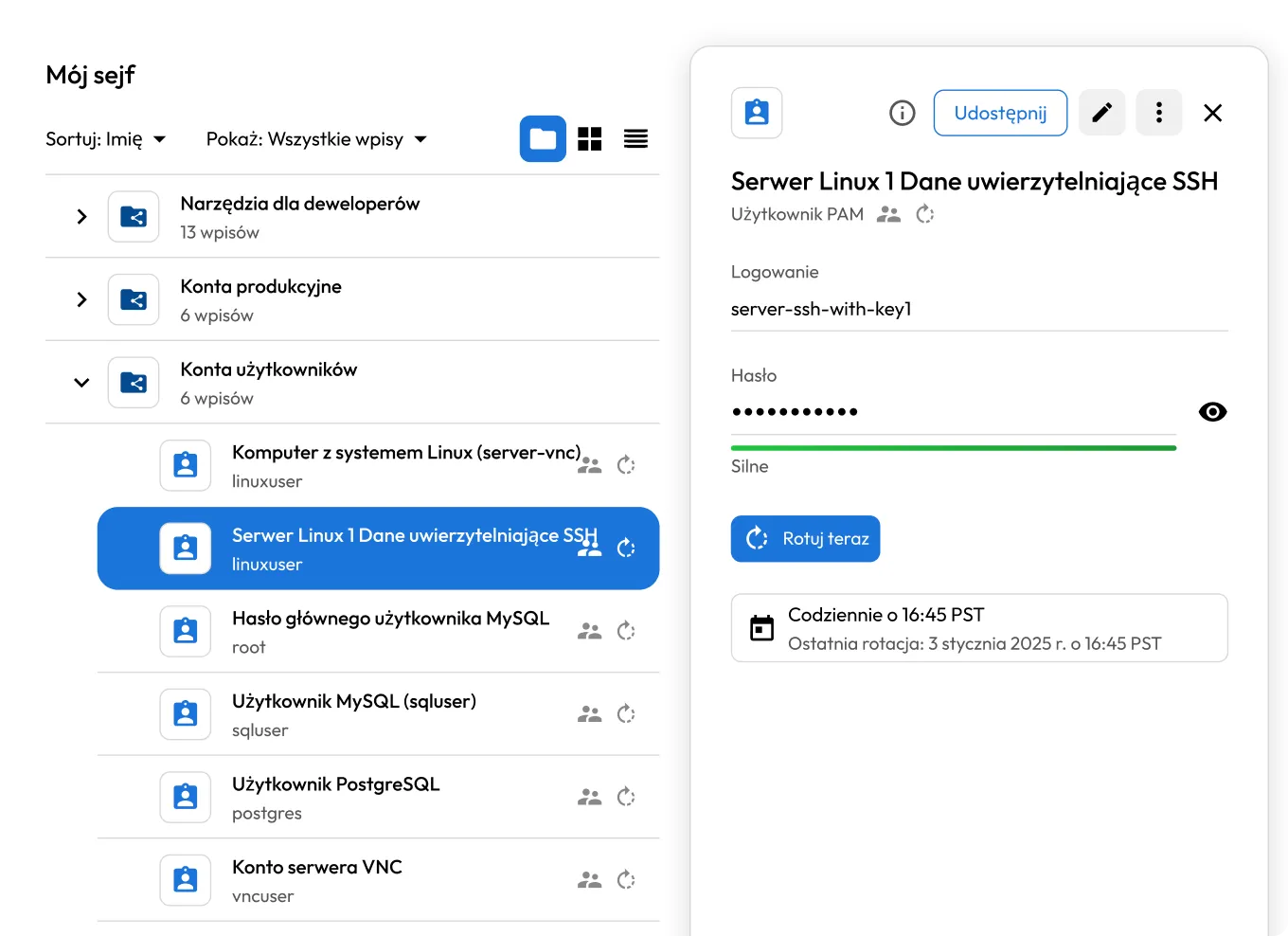

Wybrać poświadczenie do rotacji

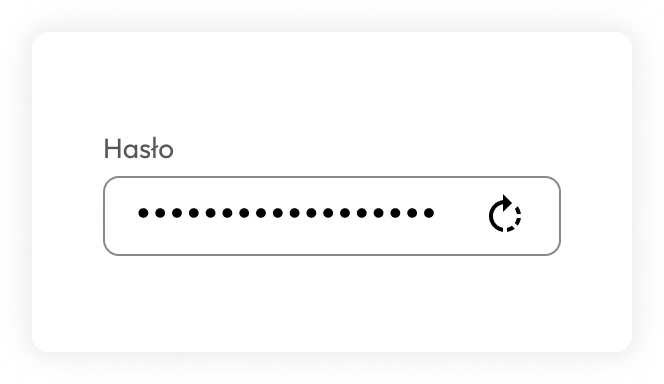

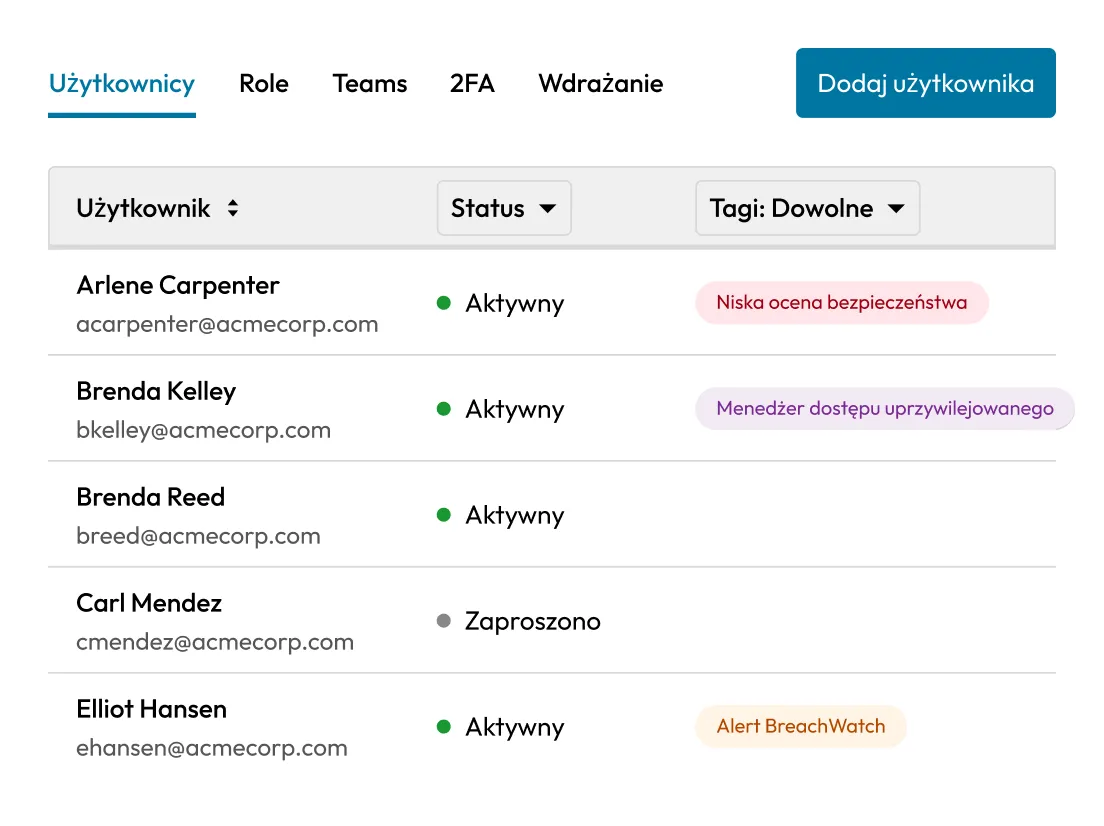

Należy utworzyć rekord użytkownika PAM w sejfie Keeper. Ten rekord przechowuje dane uwierzytelniające, które będą automatycznie rotowane.

Automatyczne rotowanie haseł

Eliminacja ręcznych aktualizacji haseł i wymuszenie zasady zero-trust dzięki rotacji opartej na zasadach w czasie rzeczywistym.

Automatyzacja rotacji haseł dla kont użytkowników, kont usług, maszyn i infrastruktury w środowiskach hybrydowych i wielochmurowych.

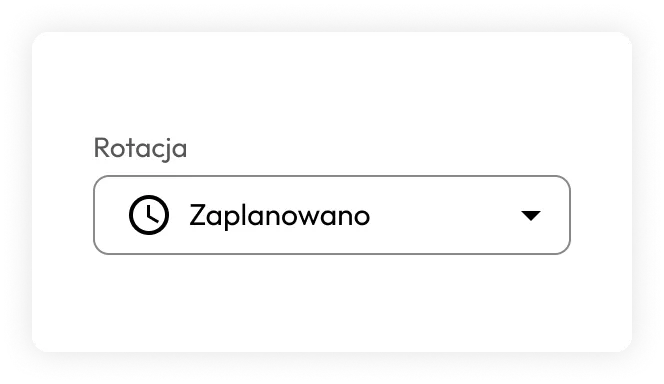

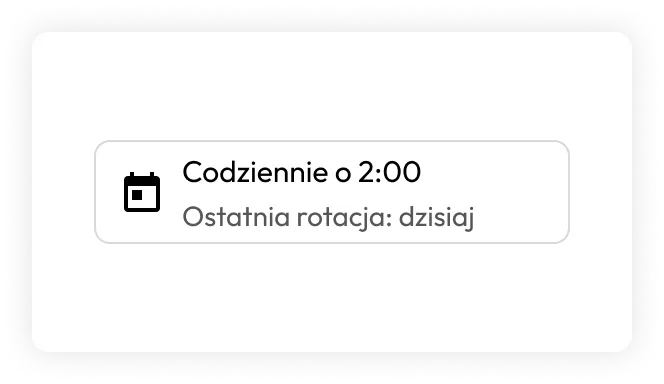

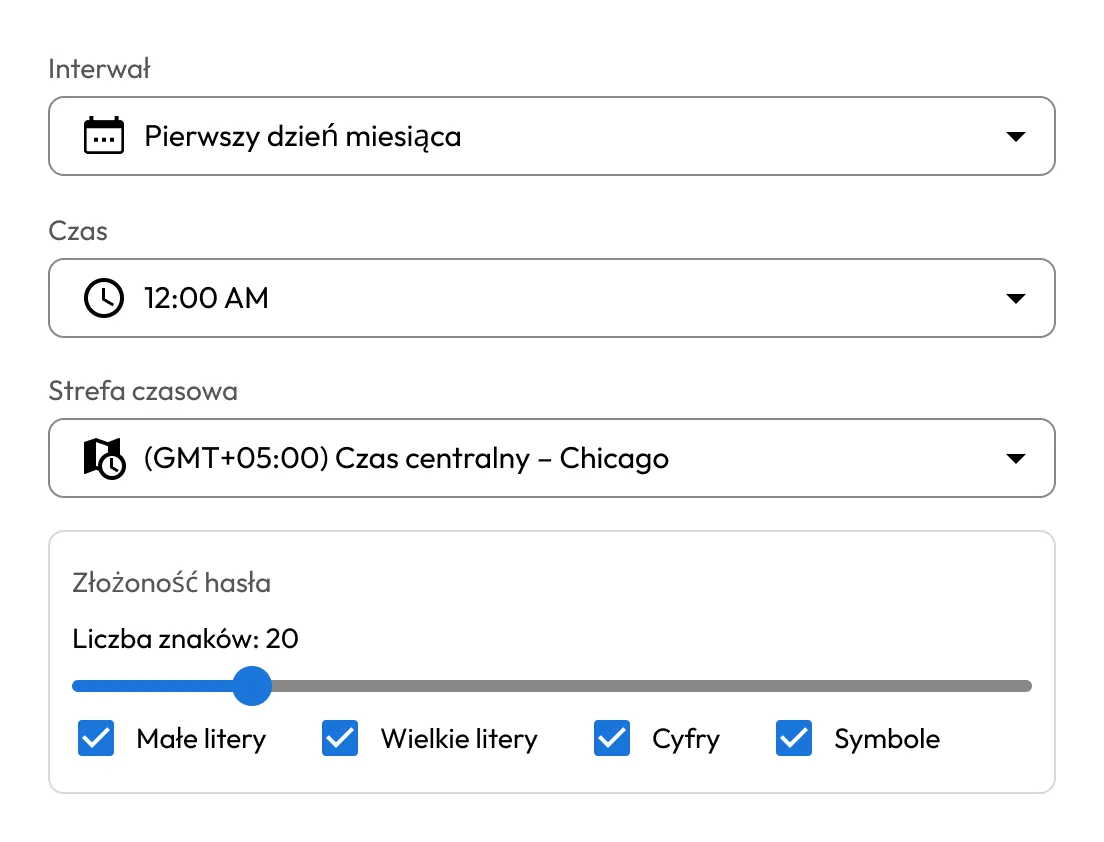

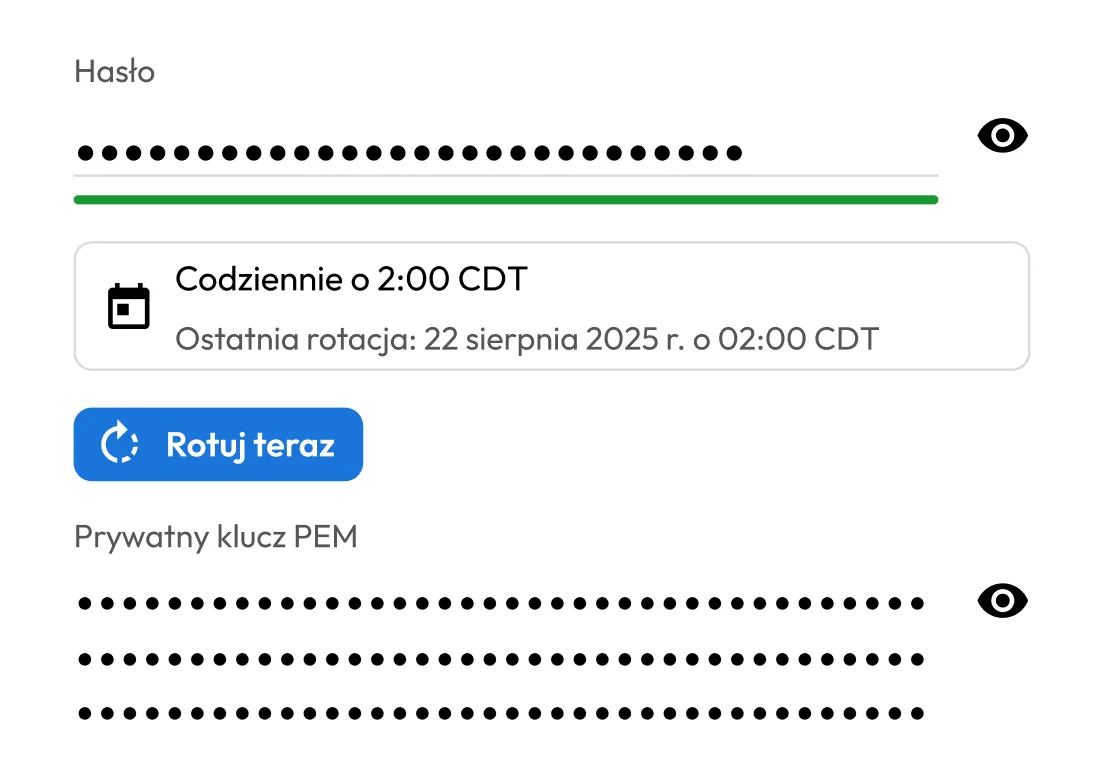

Rotacje można uruchamiać w ustalonych odstępach czasu, za pomocą wyrażeń cron lub wyzwalać je na żądanie lub na podstawie zdarzeń polityki, takich jak cofnięcie dostępu.

Automatyczna aktualizacja usług Windows, zaplanowanych zadań i innych systemów, które opierają się na rotacji poświadczeń, bez konieczności ręcznej rekonfiguracji.

Wykonywanie niestandardowych skryptów lub predefiniowanych działań natychmiast po rotacji, umożliwiając integrację z systemami niższego szczebla lub przepływami pracy czyszczenia.

Egzekwowanie dostępu Just-in-Time (JIT) poprzez rotację poświadczeń natychmiast po wygaśnięciu lub cofnięciu dostępu, eliminując stałe uprawnienia.

Wszystkie zdarzenia rotacyjne są rejestrowane i mogą być przesyłane strumieniowo do narzędzi SIEM za pomocą funkcji zaawansowanego raportowania i ostrzeżeń (ARAM) firmy Keeper, aby uzyskać pełną widoczność.

Należy utworzyć rekord użytkownika PAM w sejfie Keeper. Ten rekord przechowuje dane uwierzytelniające, które będą automatycznie rotowane.

Połączyć użytkownika PAM z zasobem PAM. Następnie skonfigurować, jak często powinna odbywać się rotacja, używając przedziału czasowego lub wyrażenia cron.

O zaplanowanej porze Keeper Gateway używa przypisanych poświadczeń administratora do uwierzytelnienia i rotacji hasła za pomocą natywnych protokołów lub interfejsów API w chmurze.

Nowe dane uwierzytelniające są bezpiecznie zapisane w zaszyfrowanym sejfie Keeper. Pełne zdarzenie jest rejestrowane w celu audytu, zgodności i integracji z SIEM.

Statyczne dane uwierzytelniające stanowią poważne zagrożenie dla bezpieczeństwa. KeeperPAM eliminuje to zagrożenie poprzez rotację haseł zgodnie z harmonogramem lub natychmiast po zakończeniu dostępu.

Każde zdarzenie rotacji jest rejestrowane i podlega audytowi. KeeperPAM obsługuje wymagania zgodne z NIST, CMMC, ISO 27001, HIPAA, SOC 2 i innymi.

Ręczne aktualizacje haseł dla kont serwisowych, maszyn i aplikacji są czasochłonne i podatne na błędy. KeeperPAM automatyzuje cały proces, dzięki czemu Państwa zespoły mogą skupić się na inicjatywach strategicznych.

Bez względu na to, czy dane uwierzytelniające znajdują się w Active Directory, bazach danych, serwerach Linux, aplikacjach SaaS czy IAM w chmurze, KeeperPAM automatyzuje rotację w całej infrastrukturze – lokalnej, hybrydowej lub natywnej dla chmury.

Dzięki pełnym ścieżkom audytu, kontroli dostępu opartej na rolach (RBAC) i alertom w czasie rzeczywistym KeeperPAM zapewnia zespołom ds. bezpieczeństwa niezbędny nadzór bez spowalniania operacji.

Rotacja haseł to proces automatycznej lub ręcznej zmiany haseł dla kont uprzywilejowanych w regularnych odstępach czasu lub po określonych zdarzeniach. Pomaga to zapewnić, że dane uwierzytelniające nie są używane przez długi czas, co zmniejsza ryzyko nieautoryzowanego dostępu.

Rotacja hasła jest istotna, ponieważ zmniejsza ryzyko ujawnienia danych uwierzytelniających w przypadku wycieku lub naruszenia. Obsługuje również zgodność ze standardami bezpieczeństwa (np. NIST, PCI-DSS, ISO 27001), pomaga zapobiegać zagrożeniom wewnętrznym i nieautoryzowanemu dostępowi długoterminowemu oraz utrzymuje bezpieczeństwo operacyjne systemów wysokiego ryzyka.

KeeperPAM obsługuje rotację haseł dla szerokiej gamy systemów, w tym:

Nie zawsze. KeeperPAM zawiera wbudowane konektory rotacyjne dla wielu popularnych systemów.

Jeśli jednak obracają Państwo poświadczenia dla systemu niestandardowego lub czegoś, co nie jest natywnie obsługiwane, mogą Państwo:

Tak, KeeperPAM zapewnia funkcję rotacji testowej w celu symulacji procesu rotacji. Zapewnia to prawidłowe działanie skryptów i połączeń przed zastosowaniem zmian w produkcji.

Jeśli rotacja się nie powiedzie, KeeperPAM:

Administratorzy powinni badać dzienniki i naprawiać błędy konfiguracji lub problemy z uprawnieniami.

Aby korzystać z czatu na żywo, musisz włączyć obsługę plików cookie.