Viele Unternehmen müssen noch in eine PAM-Lösung investieren, da sie teuer und komplex sein können. Dies gilt zwar für einige ältere PAM-Lösungen, doch berücksichtigen diese Unternehmen

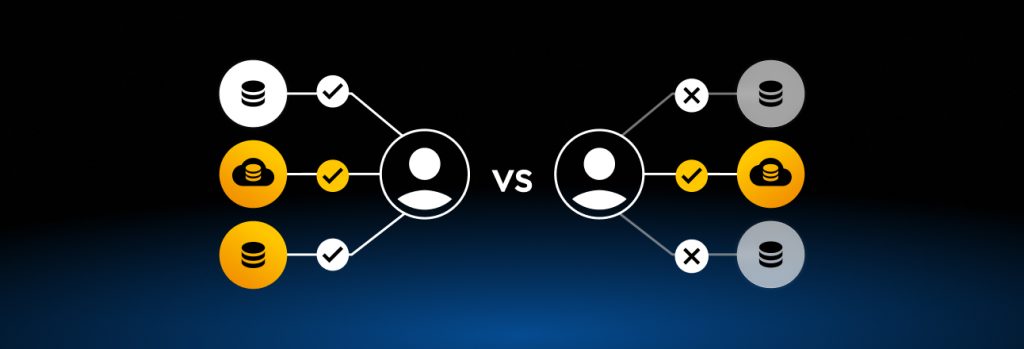

Obwohl Vertrauen eine wichtige Rolle bei der Zugriffsverwaltung spielt, sind nicht alle Arten von Vertrauen gleich. Wenn es um die Zugriffsverwaltung geht, gibt es zwei Arten von Vertrauen, auf die Sie achten sollten, implizites Vertrauen und explizites Vertrauen.

Sehen wir uns an, was diese Arten von Vertrauen in der Zugriffsverwaltung sind und wie sie sich voneinander unterscheiden.

Was ist implizites Vertrauen?

Implizites Vertrauen gewährt Zugriff auf Ressourcen auf der Grundlage der Annahme, dass jede Person innerhalb eines Systems vertrauenswürdig ist, es sei denn, sie beweist das Gegenteil. Mit einem impliziten Vertrauensmodell werden alle Autorisierungsversuche, die innerhalb eines Unternehmens stattfinden, genehmigt, solange gültige Anmeldeinformationen bereitgestellt werden. Es spielt keine Rolle, wann, wo oder von welchem Gerät die vertrauenswürdige Person auf diese Ressourcen zugreift, da sie gemäß dem impliziten Vertrauensmodell autorisiert ist, bei Bedarf auf diese Ressourcen zuzugreifen.

Was ist explizites Vertrauen?

Explizites Vertrauen gewährt Zugriff auf Ressourcen auf der Grundlage einer kontinuierlichen Autorisierung. Anstatt jedem zu erlauben, jederzeit und auf jedem Gerät auf Ressourcen zuzugreifen, müssen Einzelpersonen ihre Identität überprüfen und ihre Notwendigkeit angeben, auf diese Ressourcen zuzugreifen. Mit einem expliziten Vertrauensmodell müssen das Gerät, der Standort und die Aktivitäten einer Person genehmigt werden, bevor sie Zugriff erhält. Wenn Einzelpersonen Zugriff erhalten, wird ihre Aktivität überwacht, um sicherzustellen, dass es keinen Missbrauch von Ressourcen gibt.

Wichtige Unterschiede zwischen implizitem Vertrauen und explizitem Vertrauen in der Zugriffsverwaltung

Jetzt, da Sie wissen, wie implizites Vertrauen und explizites Vertrauen funktionieren, sind hier einige der wichtigsten Unterschiede.

| Implicit Trust | Explicit Trust |

|---|---|

| Every device is approved by default | Every device is explicitly approved |

| Location is not considered for authentication | Access from specific locations is explicitly approved |

| All actions are approved based on permissions | All actions are explicitly approved in real time, regardless of role |

| Best when used for low-risk resources | Best when used for high-risk resources |

| Common for in-person work environments | Best for hybrid and distributed workforces |

Gerätegenehmigung

Wenn es um die Gerätegenehmigung geht, genehmigt implizites Vertrauen jedes einzelne Gerät standardmäßig. Andererseits erfordert explizites Vertrauen, dass jedes Gerät explizit für die Verwendung genehmigt wird.

Standortgenehmigung

Wenn das implizite Vertrauensmodell verwendet wird, um Zugriff zu gewähren, wird der Standort nie überprüft. Wenn das explizite Vertrauensmodell verwendet wird, muss der Zugriff auf Ressourcen von bestimmten Standorten jedoch immer explizit genehmigt werden.

Genehmigung von Aktionen

Viele Unternehmen haben Berechtigungen für jeden Mitarbeiter auf der Grundlage seiner Rollen festgelegt, die es ihnen ermöglichen, bestimmte Aktionen durchzuführen. Implizites Vertrauen bedeutet, dass alle diese Aktionen genehmigt werden, solange sie in den Berechtigungen einer Person innerhalb des Unternehmens enthalten sind. Das explizite Vertrauensmodell erfordert, dass jede bestimmte Aktion, die der Benutzer durchführen möchte, in Echtzeit explizit genehmigt wird. Es spielt keine Rolle, auf welche Rolle die Person innerhalb des Unternehmens eingestellt ist.

Anwendungsfall

Implizites Vertrauen und explizites Vertrauen spielen beide eine wichtige Rolle bei der Zugriffsverwaltung innerhalb eines Unternehmens; sie haben jedoch beide ihre spezifischen Anwendungsfälle. Implizites Vertrauen bietet Komfort für Einzelpersonen innerhalb des Unternehmens, da es ihnen ermöglicht, mit minimaler Reibung auf Ressourcen zuzugreifen. Es stellt jedoch Sicherheitsrisiken dar. Dies bedeutet, dass das implizite Vertrauensmodell nur für Ressourcen mit geringem Risiko verwendet werden sollte. Explizites Vertrauen hingegen sollte für Ressourcen mit hohem Risiko verwendet werden, die sensible Daten enthalten, und den Zugriff auf kritische Systeme, um sicherzustellen, dass diese Ressourcen nicht falsch verwaltet oder missbraucht werden.

So hilft explizites Vertrauen Unternehmen bei der Einführung der Zero-Trust-Sicherheit

Zero-Trust ist ein Sicherheitsframework, das implizites Vertrauen beseitigt und erfordert, dass alle Menschen und Geräte kontinuierlich und explizit genehmigt werden. Unter einem Zero-Trust-Sicherheitsframework wird die Möglichkeit für einen Cyberkriminellen oder andere unbefugte Personen, sich seitlich im Netzwerk eines Unternehmens zu bewegen, aufgrund der Notwendigkeit einer kontinuierlichen Genehmigung viel schwieriger. Dies reduziert nicht nur die Angriffsfläche eines Unternehmens, sondern mindert auch das Risiko von Datenlecks und Datenschutzverletzungen.

Jedes Unternehmen, das die Übernahme der Zero-Trust-Sicherheit plant, muss mit der Implementierung von explizitem Vertrauen in seine Zugriffsverwaltungsstrategie beginnen.

KeeperPAM™ hilft Unternehmen bei der Implementierung von explizitem Vertrauen

Explizites Vertrauen kann für Unternehmen ohne die richtigen Tools schwierig sein, aber KeeperPAM macht es sicher und einfach. KeeperPAM ist eine Privileged Access Management (PAM)-Lösung der nächsten Generation, die Keeper Enterprise Password Manager (EPM), Keeper Secrets Manager (KSM) und Keeper Connection Manager (KCM) in einer einheitlichen Plattform vereint. KeeperPAM macht die Implementierung von explizitem Vertrauen einfach und ermöglicht gleichzeitig die Sicherheit und Compliance von Zero-Trust und Zero-Knowledge.

Um mehr darüber zu erfahren, wie KeeperPAM Unternehmen hilft, explizites Vertrauen in ihre Zugriffsverwaltungsstrategie zu implementieren, fordern Sie noch heute eine Demo an.

PAM

PAM