Wiele organizacji nadal nie wdrożyło rozwiązania PAM, ponieważ może to być kosztowny i złożony proces. Chociaż jest to prawdą w przypadku niektórych starszych rozwiązań PAM, organizacje powinny zwrócić

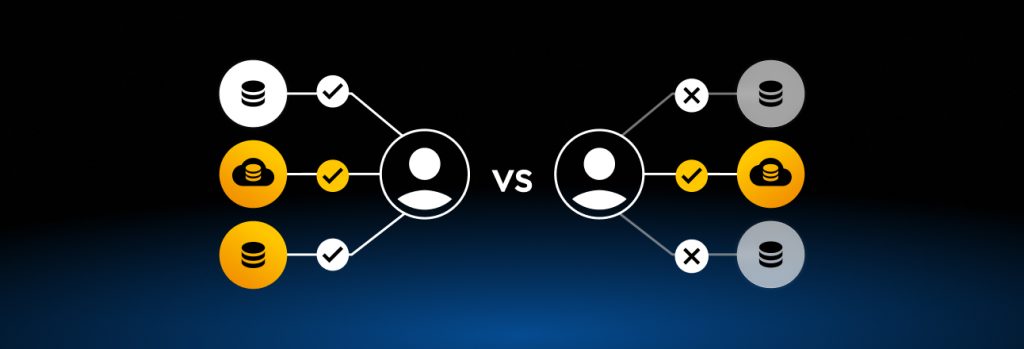

Zaufanie odgrywa istotną rolę w zarządzaniu dostępem, ale nie wszystkie rodzaje zaufania są jednakowe. W zakresie zarządzania dostępem istnieją dwa rodzaje zaufania, na które należy zwrócić szczególną uwagę: zaufanie domyślne i wyraźne.

Przedstawiamy te rodzaje zaufania w zarządzaniu dostępem oraz różnice pomiędzy nimi.

Co to jest domyślne zaufanie?

Domyślne zaufanie zapewnia dostęp do zasobów na podstawie założenia, że należy ufać każdemu użytkownikowi systemu w granicach przyznanych uprawnień. Wdrożenie modelu domyślnego zaufania powoduje zatwierdzanie wszystkich prób uwierzytelnienia w organizacji pod warunkiem użycia ważnych danych uwierzytelniających. Nie ma znaczenia, kiedy i z jakiego urządzenia zaufany użytkownik uzyskuje dostęp do zasobów, ponieważ w modelu domyślnego zaufania użytkownicy są uprawnieni do dostępu w dowolnym momencie.

Co to jest wyraźne zaufanie?

Wyraźne zaufanie zapewnia dostęp do zasobów na podstawie ciągłej autoryzacji. W przeciwieństwie do możliwości uzyskania dostępu do zasobów w dowolnym momencie i z dowolnego urządzenia użytkownicy muszą potwierdzić tożsamość oraz konieczność uzyskania dostępu. Wdrożenie modelu wyraźnego zaufania oznacza konieczność zatwierdzenia urządzenia, lokalizacji i działań użytkownika przed uzyskaniem dostępu. Po przyznaniu dostępu aktywność użytkowników jest monitorowana w celu zapobiegania niewłaściwemu wykorzystaniu zasobów.

Najważniejsze różnice pomiędzy domyślnym a wyraźnym zaufaniem w zarządzaniu dostępem

Oto kilka najważniejszych różnic pomiędzy domyślnym a wyraźnym zaufaniem.

| Implicit Trust | Explicit Trust |

|---|---|

| Every device is approved by default | Every device is explicitly approved |

| Location is not considered for authentication | Access from specific locations is explicitly approved |

| All actions are approved based on permissions | All actions are explicitly approved in real time, regardless of role |

| Best when used for low-risk resources | Best when used for high-risk resources |

| Common for in-person work environments | Best for hybrid and distributed workforces |

Zatwierdzenie urządzenia

Model domyślnego zaufania domyślnie zatwierdza każde urządzenie. Wdrożenie wyraźnego zaufania wymaga wyraźnego zatwierdzenia użycia poszczególnych urządzeń.

Zatwierdzenie lokalizacji

W przypadku wykorzystania modelu domyślnego zaufania na potrzeby przyznawania dostępu lokalizacja nigdy nie jest weryfikowana. W przypadku stosowania modelu wyraźnego zaufania dostęp do zasobów z określonych lokalizacji musi zostać wyraźnie zatwierdzony.

Zatwierdzenie działań

Wiele organizacji stosuje uprawnienia określone dla każdego pracownika na podstawie ról, które umożliwiają mu wykonywanie określonych działań. Domyślne zaufanie oznacza, że wszystkie te działania są zatwierdzane, o ile są uwzględnione w uprawnieniach danej osoby w organizacji. Model wyraźnego zaufania wymaga, aby poszczególne działania, które użytkownik chce wykonać, były wyraźnie zatwierdzone w czasie rzeczywistym. Rola określonego użytkownika w organizacji nie ma znaczenia.

Zastosowanie

Zarówno domyślne, jak i wyraźne zaufanie odgrywają istotną rolę w zarządzaniu dostępem w organizacji, jednak każdy z tych modeli ma określone zastosowanie. Domyślne zaufanie zapewnia wygodę użytkownikom w organizacji, ponieważ umożliwia dostęp do zasobów po minimalnym sprawdzeniu, ale stwarza zagrożenie dla bezpieczeństwa. Z tego powodu model domyślnego zaufania należy stosować wyłącznie w odniesieniu do zasobów niskiego ryzyka. Natomiast model wyraźnego zaufania powinien być wykorzystywany w odniesieniu do zasobów wysokiego ryzyka, które zawierają dane poufne i na potrzeby dostępu do najważniejszych systemów, aby zapobiegać niewłaściwemu zarządzaniu nimi lub niewłaściwemu ich wykorzystaniu.

Jak wyraźne zaufanie pomaga organizacjom wdrożyć zabezpieczenia zero-trust

Zero-trust to architektura zabezpieczeń, która eliminuje domyślne zaufanie i wymaga ciągłego oraz wyraźnego zatwierdzania wszystkich użytkowników i urządzeń. Po wdrożeniu architektury zabezpieczeń zero-trust możliwość poruszania się cyberprzestępców lub nieuprawnionych użytkowników w sieci organizacji zostaje znacząco ograniczona ze względu na konieczność ciągłego zatwierdzania. Ogranicza to nie tylko powierzchnię ataku w organizacji, ale także ryzyko wycieku danych i naruszeń.

Wdrożenie zabezpieczeń zero-trust w organizacji musi zostać poprzedzone wdrożeniem modelu wyraźnego zaufania w ramach strategii zarządzania dostępem.

KeeperPAM™ pomaga organizacjom wdrożyć model wyraźnego zaufania

Wdrożenie modelu wyraźnego zaufania w organizacji bez odpowiednich narzędzi może sprawiać trudności, ale wykorzystanie rozwiązania KeeperPAM sprawia, że proces ten jest bezpieczny i łatwy. KeeperPAM to rozwiązanie do zarządzania uprzywilejowanym dostępem (PAM) nowej generacji, które łączy Keeper Enterprise Password Manager (EPM), Keeper Secrets Manager (KSM) i Keeper Connection Manager (KCM) w jedną ujednoliconą platformę. KeeperPAM ułatwia wdrożenie modelu wyraźnego zaufania, jednocześnie zapewniając architekturę zero-trust i zabezpieczenia zero-knowledge oraz zachowanie zgodności.

Poproś o demo już dziś, aby dowiedzieć się, jak KeeperPAM ułatwia organizacjom wdrożenie modelu wyraźnego zaufania w ramach strategii zarządzania dostępem.

PAM

PAM