Veel organisaties moeten nog investeren in een PAM-oplossing, omdat ze duur en complex kunnen zijn. Hoewel dit geldt voor sommige verouderde PAM-oplossingen, houden deze organisaties geen

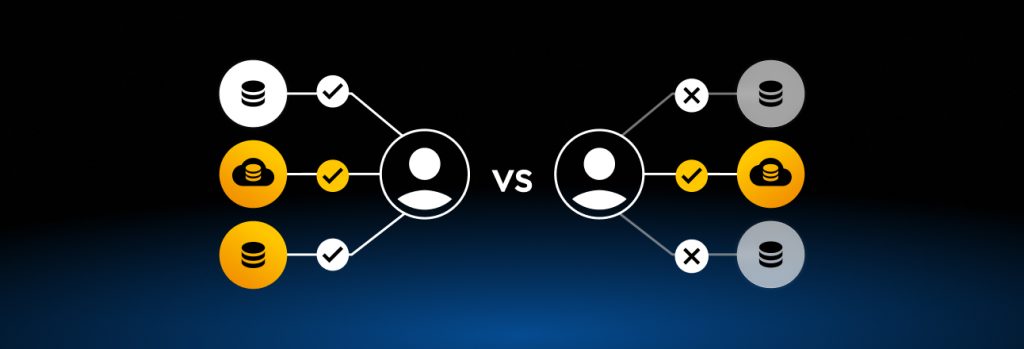

Hoewel vertrouwen een belangrijke rol speelt bij toegangsbeheer, zijn niet alle soorten vertrouwen hetzelfde. Bij toegangsbeheer zijn er twee soorten vertrouwen waar u goed op moet letten: impliciet vertrouwen en expliciet vertrouwen.

Laten we deze soorten vertrouwen in toegangsbeheer doornemen en kijken hoe ze van elkaar verschillen.

Wat is impliciet vertrouwen?

Bij impliciet vertrouwen wordt toegang gegeven tot bronnen vanuit de aanname dat alle personen binnen een systeem te vertrouwen zijn, tenzij ze het tegendeel bewijzen. Met een impliciet vertrouwensmodel worden alle autorisatiepogingen binnen een organisatie goedgekeurd zolang er geldige inloggegevens worden verstrekt. Het maakt niet uit wanneer, waar of vanaf welk apparaat vertrouwde personen toegang hebben tot die bronnen, want bij het impliciete vertrouwensmodel hebben ze toestemming om toegang te krijgen tot die bronnen wanneer nodig.

Wat is expliciet vertrouwen?

Bij expliciet vertrouwen wordt toegang gegeven tot bronnen op basis van voortdurende autorisatie. In plaats van iedereen op elk moment en op elk apparaat toegang te geven tot bronnen, moeten personen hun identiteit verifiëren en aangeven dat ze toegang tot die bronnen nodig hebben. Met een expliciet vertrouwensmodel moeten het apparaat, de locatie en de activiteiten van een persoon worden goedgekeurd voordat er toegang wordt verleend. Als personen toegang krijgen, wordt hun activiteit gecontroleerd om misbruik van de bronnen te voorkomen.

Belangrijkste verschillen tussen impliciet vertrouwen en expliciet vertrouwen in toegangsbeheer

Nu u weet hoe impliciet vertrouwen en expliciet vertrouwen werken, zijn hier enkele belangrijke verschillen.

| Implicit Trust | Explicit Trust |

|---|---|

| Every device is approved by default | Every device is explicitly approved |

| Location is not considered for authentication | Access from specific locations is explicitly approved |

| All actions are approved based on permissions | All actions are explicitly approved in real time, regardless of role |

| Best when used for low-risk resources | Best when used for high-risk resources |

| Common for in-person work environments | Best for hybrid and distributed workforces |

Goedkeuring van apparaten

Als het gaat om goedkeuring van apparaten, wordt bij impliciet vertrouwen standaard elk apparaat goedgekeurd. Bij expliciet vertrouwen daarentegen moet elk apparaat expliciet worden goedgekeurd voor gebruik.

Goedkeuring van locaties

Wanneer het impliciete vertrouwensmodel wordt gebruikt om toegang te verlenen, wordt de locatie nooit geverifieerd. Bij het expliciete vertrouwensmodel moet toegang tot bronnen vanaf specifieke locaties echter altijd expliciet worden goedgekeurd.

Goedkeuring van acties

Veel organisaties hebben machtigingen voor medewerkers ingesteld op basis van de bepaalde acties die ze moeten uitvoeren voor hun rol. Impliciet vertrouwen betekent dat al deze acties zijn goedgekeurd als de persoon binnen de organisatie over deze machtigingen beschikt. Bij het expliciete vertrouwensmodel moet elke specifieke actie die de gebruiker wil uitvoeren expliciet en in realtime worden goedgekeurd. Het maakt niet uit welke rol de persoon heeft binnen de organisatie.

Use case

Impliciet vertrouwen en expliciet vertrouwen spelen beide een belangrijke rol bij toegangsbeheer binnen een organisatie, maar ze hebben elk hun specifieke use cases. Impliciet vertrouwen biedt medewerkers in een organisatie gemak, omdat ze met minimale inspanning toegang krijgen tot bronnen. Het brengt echter wel veiligheidsrisico’s met zich mee. Daarom mag het impliciete vertrouwensmodel alleen worden gebruikt voor bronnen met een laag risico. Expliciet vertrouwen moet daarentegen worden gebruikt voor bronnen met een hoog risico die gevoelige gegevens bevatten en voor toegang tot kritieke systemen, zodat deze bronnen niet verkeerd worden beheerd of misbruikt.

Zo kunnen organisaties zero-trust beveiliging implementeren met expliciet vertrouwen

Zero trust is een beveiligingskader dat impliciet vertrouwen elimineert en vereist dat alle mensen en apparaten voortdurend en expliciet worden goedgekeurd. In een zero-trust beveiligingskader wordt het voor cybercriminelen of andere onbevoegde personen een stuk moeilijker om zich lateraal te bewegen door het netwerk van een organisatie, omdat er continu goedkeuring nodig is. Dit beperkt niet alleen het aanvalsoppervlak van een organisatie, maar ook het risico op datalekken en inbreuken.

Elke organisatie die zero-trust beveiliging wil invoeren, moet eerst expliciet vertrouwen implementeren in de toegangsbeheerstrategie.

Met KeeperPAM™ kunnen organisaties expliciet vertrouwen implementeren

Het is niet altijd eenvoudig voor organisaties om expliciet vertrouwen te implementeren zonder de juiste tools, maar met KeeperPAM kan dit veilig en eenvoudig. KeeperPAM is een baanbrekende oplossing voor geprivilegieerd toegangsbeheer (PAM) die Keeper Enterprise Password Manager (EPM), Keeper Secrets Manager (KSM) en Keeper Connection Manager (KCM) combineert in één platform. KeeperPAM maakt het implementeren van expliciet vertrouwen eenvoudig en biedt tegelijk zero-trust en zero-knowledge beveiliging en compliance.

Vraag vandaag nog een demo aan en ontdek hoe organisaties met KeeperPAM expliciet vertrouwen kunnen implementeren in hun toegangsbeheerstrategie.

PAM

PAM