Debido a su coste y complejidad, muchas organizaciones todavía no han invertido en una solución PAM. Si bien esto no deja de ser cierto para algunas

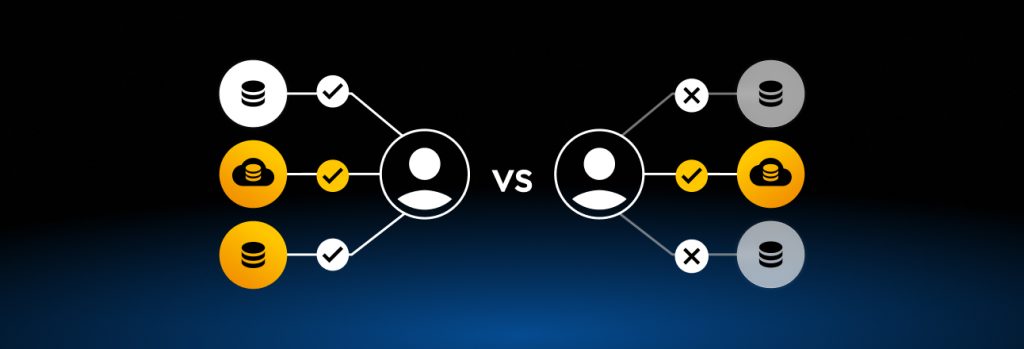

Si bien la confianza desempeña un papel importante en la gestión del acceso, no todos los tipos de confianza son iguales. En lo que respecta a la gestión del acceso, hay dos tipos de confianza a los que hay que prestar mucha atención: la confianza implícita y la confianza explícita.

Repasemos qué son estos tipos de confianza en la gestión del acceso y en qué se diferencian.

¿Qué es la confianza implícita?

La confianza implícita otorga acceso a los recursos según la creencia de que todas las personas de un sistema son dignas de confianza, a menos que demuestren lo contrario. Con un modelo de confianza implícita implementado, todos los intentos de autorización que se producen dentro de una organización se aprueban siempre que se proporcionen credenciales válidas. No importa cuándo, dónde o desde qué dispositivo acceden a estos recursos los usuarios, porque según el modelo de confianza implícita, están autorizados a acceder a ellos siempre que lo necesiten.

¿Qué es la confianza explícita?

La confianza explícita otorga acceso a los recursos en función de una autorización continua. En lugar de permitir que todos los usuarios puedan acceder a los recursos en cualquier momento y desde cualquier dispositivo, estos tienen que verificar su identidad y demostrar que necesitan acceder a los recursos en cuestión. Con un modelo de confianza explícita implementado, el dispositivo, la ubicación y las actividades de una persona deben aprobarse antes de que se le otorgue acceso. Si se otorga acceso a un usuario, se monitorizará su actividad para garantizar que no haga un uso indebido de los recursos.

Principales diferencias entre la confianza implícita y la confianza explícita en la gestión del acceso

Ahora que sabe cómo funcionan la confianza implícita y la confianza explícita, vamos a ver las principales diferencias entre ellos.

| Implicit Trust | Explicit Trust |

|---|---|

| Every device is approved by default | Every device is explicitly approved |

| Location is not considered for authentication | Access from specific locations is explicitly approved |

| All actions are approved based on permissions | All actions are explicitly approved in real time, regardless of role |

| Best when used for low-risk resources | Best when used for high-risk resources |

| Common for in-person work environments | Best for hybrid and distributed workforces |

Aprobación de dispositivos

En lo que se refiere a la aprobación de dispositivos, la confianza implícita aprueba todos los dispositivos de forma predeterminada. Por otro lado, la confianza explícita requiere que cada dispositivo se apruebe explícitamente para su uso.

Aprobación de ubicaciones

Cuando se utiliza el modelo de confianza implícita para otorgar acceso, nunca se verifica la ubicación. Sin embargo, cuando se utiliza el modelo de confianza explícita, el acceso a los recursos desde ubicaciones específicas siempre debe aprobarse de forma explícita.

Aprobación de acciones

Muchas organizaciones tienen permisos establecidos para cada empleado en función de sus funciones que les permiten realizar ciertas acciones. La confianza implícita implica que todas estas acciones se aprueban siempre que se incluyan en los permisos de una persona dentro de la organización. El modelo de confianza explícita requiere que cada acción específica que el usuario quiera realizar se apruebe explícitamente en tiempo real. No importa cuál sea el papel del individuo en la organización.

Caso de uso

La confianza implícita y la confianza explícita desempeñan un papel importante en la gestión del acceso dentro de una organización; sin embargo, cada una tiene sus casos de uso específicos. La confianza implícita proporciona comodidad a los miembros de la organización, ya que les permite acceder a los recursos con un mínimo de fricciones. Pero plantea riesgos de seguridad. Esto significa que el modelo de confianza implícita solo debe utilizarse para recursos de bajo riesgo. Por otro lado, la confianza explícita debe utilizarse para recursos de alto riesgo que contengan datos sensibles, así como para acceder a sistemas críticos, a fin de garantizar que esos recursos no se gestionen de forma incorrecta ni se utilicen de forma indebida.

Cómo ayuda la confianza explícita a las organizaciones en la adopción de la seguridad de confianza cero

La confianza cero es un marco de seguridad que elimina la confianza implícita y requiere que todos los humanos y dispositivos se aprueben de forma continua y explícita. En un marco de seguridad de confianza cero, la capacidad de un cibercriminal u otras personas no autorizadas para desplazarse lateralmente por la red de una organización se ve limitada debido a la necesidad de aprobaciones continuas. Esto no solo reduce la superficie de ataque de una organización, sino que también mitiga el riesgo de sufrir filtraciones de datos y violaciones de seguridad.

Cualquier organización que planee adoptar la seguridad de confianza cero debe empezar por implementar la confianza explícita en su estrategia de gestión del acceso.

KeeperPAM™ ayuda a las organizaciones a implementar la confianza explícita

La confianza explícita puede ser difícil de implementar sin las herramientas adecuadas, pero KeeperPAM hace que este proceso sea seguro y sencillo. KeeperPAM es una solución de gestión del acceso privilegiado (PAM) de nueva generación que combina Keeper Enterprise Password Manager (EPM), Keeper Secrets Manager (KSM) y Keeper Connection Manager (KCM) en una plataforma unificada. KeeperPAM facilita la implementación de la confianza explícita y, al mismo tiempo, hace posibles la seguridad y la conformidad de confianza cero y conocimiento cero.

Si quiere obtener más información sobre cómo KeeperPAM ayuda a las organizaciones a implementar la confianza explícita en su estrategia de gestión del acceso, solicite un demo hoy mismo.

PAM

PAM