Resoconti di conformità di Keeper

I resoconti forniscono visibilità on-demand delle autorizzazioni all'accesso a credenziali e chiavi segrete della vostra organizzazione.

I resoconti di conformità di Keeper consentono agli amministratori di Keeper di monitorare e segnalare le autorizzazioni all'accesso di account con privilegi all'interno dell'intera organizzazione, in un ambiente di sicurezza zero-trust e zero-knowledge.

Con l'aumentare delle direttive sulla sicurezza digitale per la gestione di identità e accessi (IAM), le organizzazioni richiedono regole e strumenti esaurienti per garantire la conformità. La funzionalità di verifica e controllo degli accessi alle credenziali e alle informazioni riservate è fondamentale per ottenere conformità e impedire una violazione dei dati.

I costi per le direttive di conformità stanno crescendo e il budget per il personale è limitato

Il telelavoro distribuito ha aumentato in maniera esponenziale il perimetro di attacco dei criminali informatici, pertanto la verifica delle regole di controllo degli accessi è diventata una fase più che mai essenziale. I team che si occupano di verifiche e di finanza richiedono strumenti economicamente vantaggiosi che consentano la verifica, il monitoraggio e la segnalazione di eventi da remoto.

Keeper Enterprise possiede gli strumenti di registrazione e segnalazione di eventi più completi per gli enti che si occupano di conformità

Ottimizzate la vostra procedura di conformità della sicurezza

I resoconti di conformità di Keeper supportano le verifiche per la legge statunitense Sarbanes-Oxley (SOX) e altre direttive che richiedono il monitoraggio dei controlli degli accessi e la verifica degli eventi. I resoconti di conformità on-demand possono essere inoltrati a sistemi di conformità automatizzati ed enti verificatori esterni.

Resoconti di conformità con funzionalità

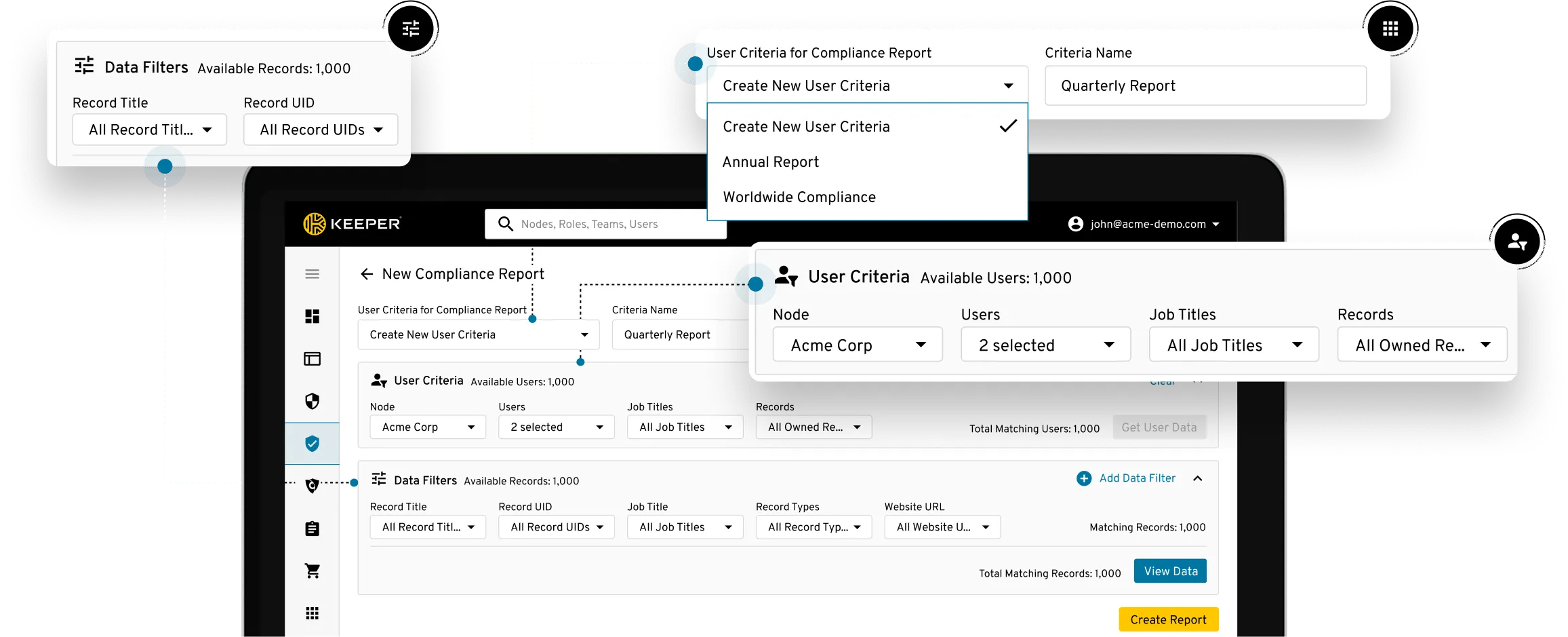

- Resoconti definiti dall'amministratore

- Accesso ai resoconti in base al ruolo

- Resoconti con filtri utente per nodo, nome utente e mansione

- Voci con filtri dati per titolo della voce, tipo di voce e URL

- Visibilità delle autorizzazioni e restrizioni della fonte

- Anteprima dei resoconti degli utenti

- Esportazione dei resoconti nei formati CSV, JSON e PDF

Supporta i casi d'uso critici della vostra azienda

Verifica on-demand

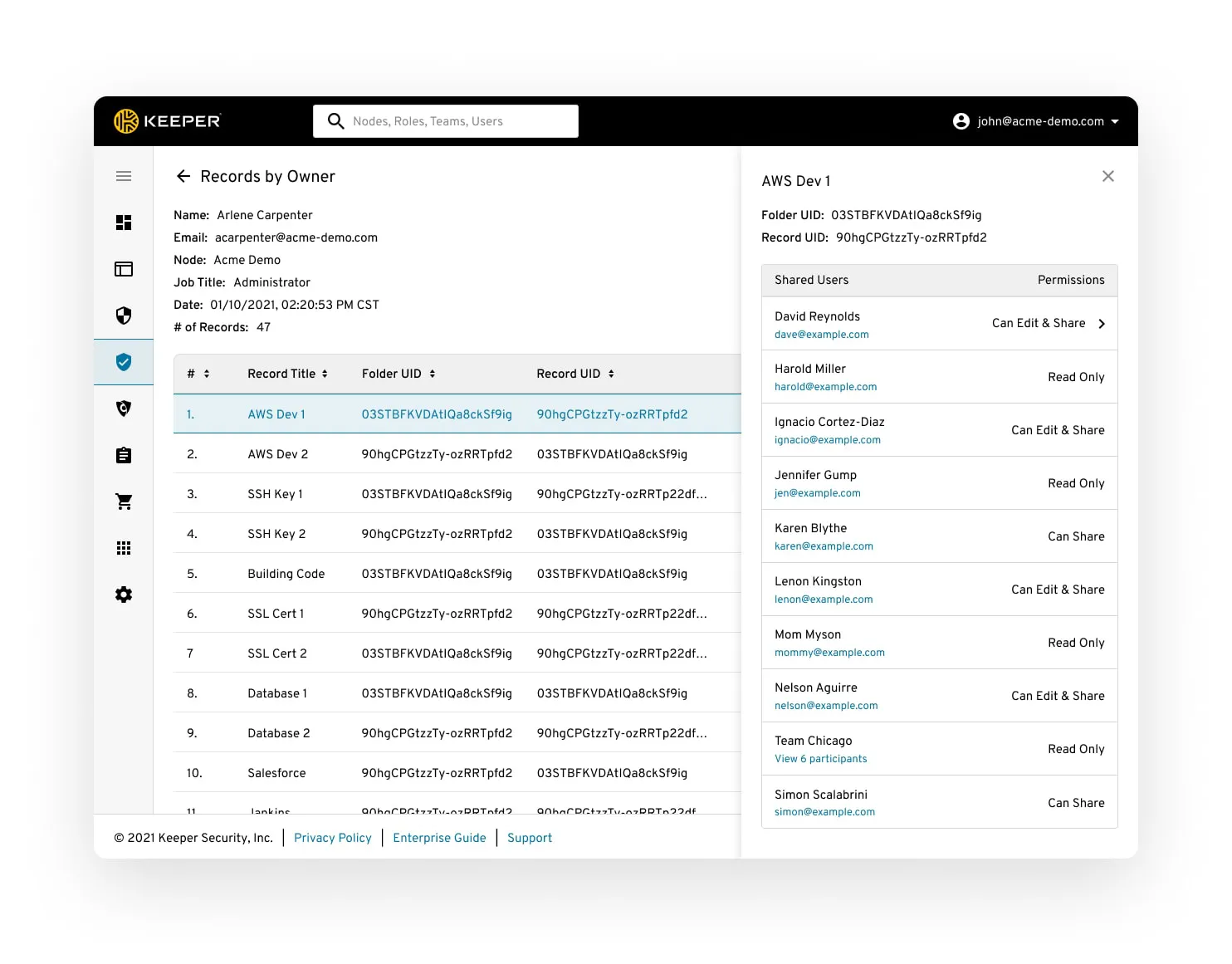

Generate resoconti dettagliati a livello utente mostrando l'accesso e le autorizzazioni con privilegi a sistemi critici, credenziali e chiavi segrete.

Accesso alle carte di pagamento

Analisi delle autorizzazioni all'accesso basate sul ruolo e a livello utente e dei diritti sugli account delle carte di pagamento.

Indagini sui servizi finanziari

Monitora le attività sospette degli utenti e i diritti di accesso degli URL di specifici servizi finanziari e voci a supporto di indagini che possono essere utilizzate con Segnalazioni e Avvisi Avanzati di Keeper per una segnalazione e un monitoraggio completo degli eventi.

Monitoraggio accessi all'infrastruttura in cloud

Ottenete piena visibilità delle credenziali e delle autorizzazioni all'accesso degli utenti nell'infrastruttura in cloud dell'organizzazione (es. Entra ID (Azure), AWS, Google Cloud).

Disattivazione utenti

Scattate immagini dettagliate degli elementi chiave della cassetta di sicurezza di un utente prima di disattivarne e trasferirne la cassetta di sicurezza a un altro utente designato.

Ricerche specifiche a livello di voce

Trovate rapidamente le voci con attributi specifici, quali titolo, tipo, URL, proprietari(o) e mansione/i.

Riconciliazione autorizzazioni delle voci utente

Fornisce all'amministratore visibilità profonda delle voci che sono state condivise con un utente tramite più fonti con diverse autorizzazioni e restrizioni.