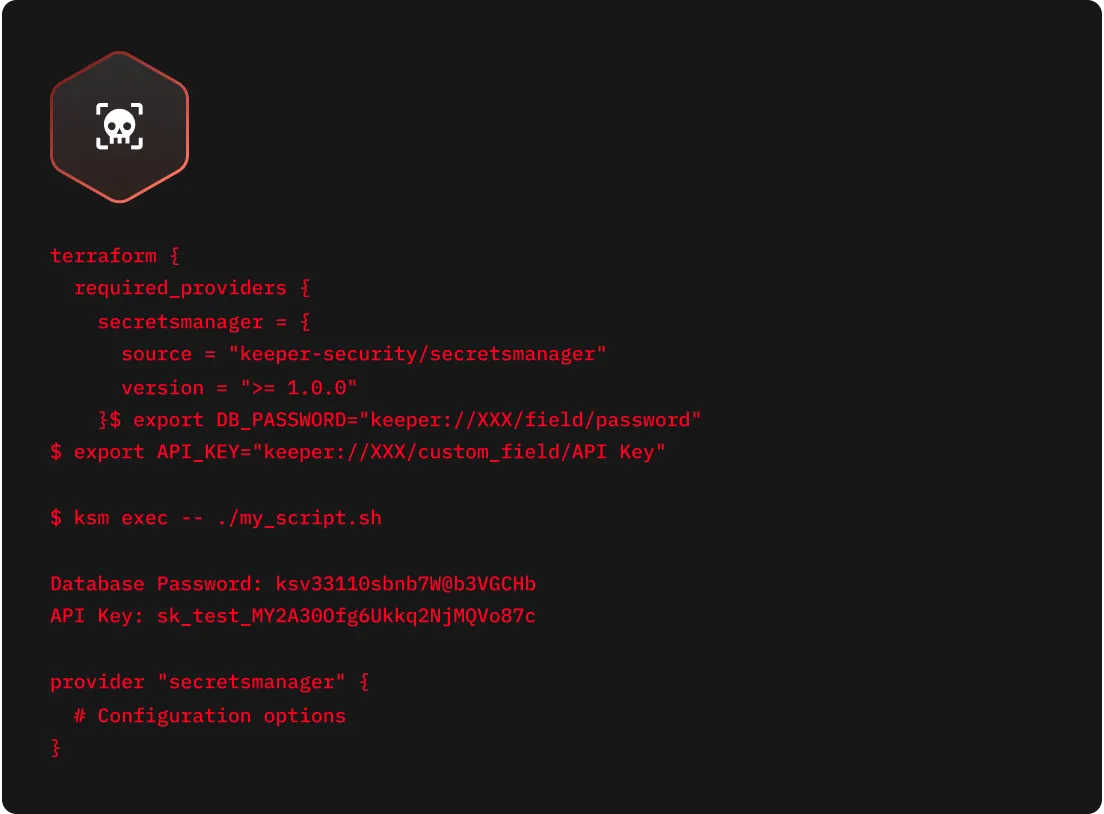

Cyber Threat: Ransomware Attack

Qu'est-ce qu'une attaque par ransomware ?

Le rançongiciel, ou « ransomware » en anglais, est un type de logiciel malveillant qui chiffrent les données et tiennent les systèmes en otage jusqu'à ce qu'une rançon soit payée. Les cybercriminels exigent généralement un paiement en cryptomonnaie en échange d'une clé de déchiffrement. Cependant, le paiement de la rançon ne garantit pas que les cybercriminels tiendront leur promesse de vous restituer vos données. Même si l'accès est rétabli, les données sensibles peuvent toujours être vendues sur le dark web. Quelle que soit la taille d'une organisation, les attaques de rançongiciel ont de graves conséquences, notamment des pertes financières, des perturbations opérationnelles, des atteintes à la réputation et des violations de données.