Rapports de conformité Keeper

Les rapports offrent une visibilité à la demande des autorisations d'accès aux identifiants et aux secrets de votre entreprise.

Les rapports de conformité Keeper permettent aux administrateurs Keeper de surveiller et de créer des rapports sur les autorisations d'accès des comptes avec privilèges de l'ensemble de l'entreprise, dans un environnement de sécurité zero-trust et zero-knowledge.

À mesure que les règlementations en matière de cybersécurité de gestion des identités et des accès (IAM) se multiplient, les entreprises ont besoin de politiques et d'outils complets pour garantir leur respect. La capacité d'auditer et de contrôler l'accès aux identifiants et aux données sensibles est essentielle au respect des règlementations et à la limitation des risques de violation de données.

Les coûts de respect des règlementations sont en hausse et les budgets des ressources humaines sont limités

Le télétravail a augmenté de façon exponentielle le périmètre d'attaque des cybercriminels. Les procédures d'audit des politiques de contrôle d'accès sont plus critiques que jamais. Les équipes d'audit et financières ont besoin d'outils rentables qui permettent d'effectuer des audits, de mettre en place une surveillance et de créer des rapports d'événements à distance.

Keeper Enterprise propose des outils de journalisation et de création de rapports d'événements complets pour les spécialistes d'audit de conformité

Simplifiez votre processus de conformité de sécurité

Les rapports de conformité Keeper prennent en charge les audits de diverses règlementations, notamment Sarbanes-Oxley (SOX), qui nécessitent une surveillance du contrôle d'accès et un audit des événements. Les rapports de conformité à la demande peuvent être transmis à des systèmes de conformité automatisés et à des spécialistes d'audit externes.

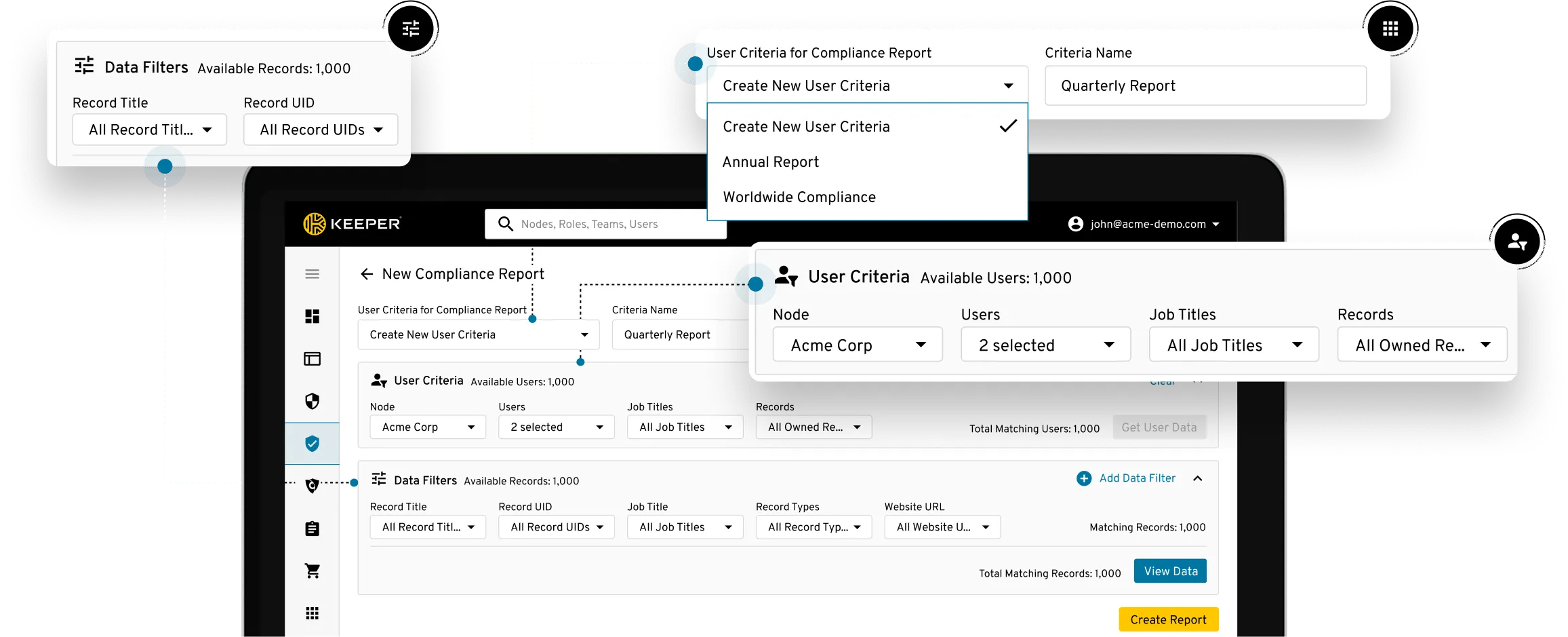

Fonctionnalités des rapports de conformité

- Rapports définis par l'administrateur

- Accès aux rapports basé sur les rôles

- Filtres des utilisateurs : nœud, nom d'utilisateur et intitulé de poste

- Filtres des données d'archive : nom d'archive, type d'archive et URL

- Visibilité sur les restrictions et les autorisations de la source

- Aperçus des rapports utilisateurs

- Exportation aux formats CSV, JSON et PDF

Prise en charge de cas d'utilisation critiques dans votre entreprise

Audit à la demande

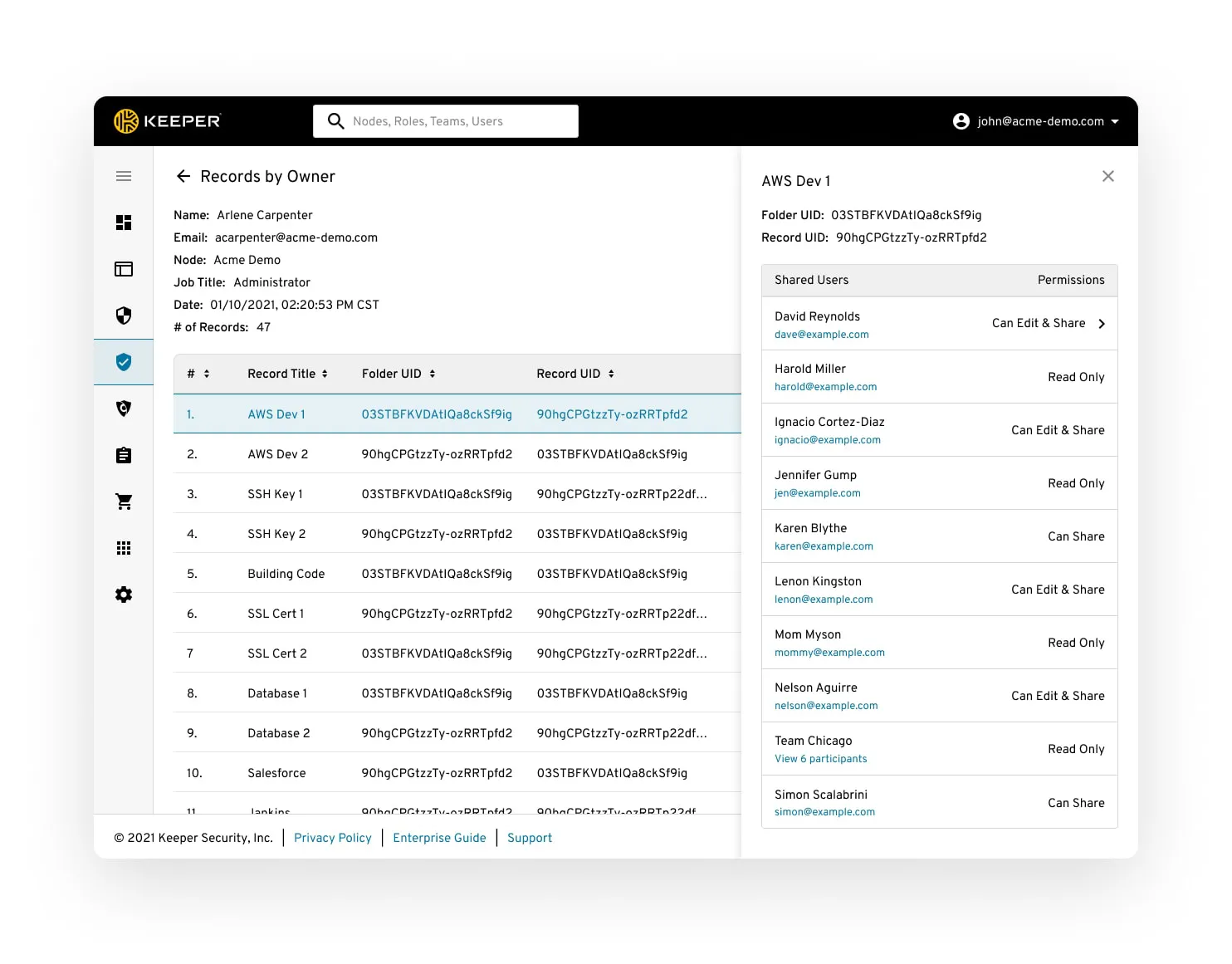

Générez des rapports détaillés au niveau de l'utilisateur indiquant les autorisations et l'accès avec privilèges aux systèmes critiques, aux identifiants et aux secrets.

Accès aux cartes de paiement

Analysez les droits et autorisations d'accès aux comptes de carte de paiement basés sur les rôles au niveau de l'utilisateur.

Analyse des services financiers

Suivez les activités suspectes des utilisateurs et les droits d'accès à des URL et des archives de services financiers spécifiques afin de mener des analyses pouvant être utilisées avec les rapports et alertes avancés de Keeper pour un suivi et des rapports complets d'événements.

Surveillance de l'accès à l'infrastructure cloud

Obtenez une visibilité complète sur les identifiants et les autorisations d'accès de l'infrastructure cloud de l'entreprise (par exemple, Entra ID (Azure), AWS, Google Cloud).

Mise hors service d'utilisateurs

Prenez des snapshots détaillés des éléments clés du coffre-fort d'un utilisateur avant sa mise hors service et le transfert de son coffre-fort à un autre utilisateur choisi.

Recherches au niveau de l'archive

Retrouvez rapidement des archives à l'aide d'attributs spécifiques : nom d'archive, type d'archive, URL, propriétaire(s) et intitulé(s) de poste.

Rapprochement des autorisations d'archive des utilisateurs

Fournit à l'administrateur une visibilité complète sur les archives qui ont été partagées avec un utilisateur via plusieurs sources avec différentes autorisations et restrictions.