En cybersécurité, un ticket est un ensemble d’identifiants utilisés pour authentifier les utilisateurs. Un silver ticket est un faux ticket créé par un utilisateur non autorisé. Avec ce faux silver ticket, les auteurs de menaces peuvent lancer une cyberattaque qui exploite les faiblesses d’un système d’authentification Kerberos. Dans ce système, un service d’attribution de tickets

Keeper est heureux d’annoncer un nouveau partenariat pluriannuel avec Williams Racing, unissant deux organisations motivées par l’innovation, la technologie de pointe, l’excellence et la performance à grande vitesse. Dans un sport où les millisecondes peuvent déterminer la victoire, la protection des données sensibles est primordiale. Williams Racing comprend cette nécessité, ce qui rend le partenariat

L’utilisation de Keeper Password Manager peut vous éviter d’être hacked. Il sécurise également vos données les plus importantes et vous évite d’avoir à vous souvenir de plusieurs mots de passe. Poursuivez votre lecture pour en savoir plus sur Keeper Password Manager et les avantages qu’il offre pour une utilisation personnelle et professionnelle. Qu’est-ce que le

Les Zéro privilège permanent (ZSP) sont une stratégie de gestion des accès à privilèges (PAM) dans laquelle les organisations limitent l’accès aux données sensibles en supprimant tout accès permanents des utilisateurs. Les utilisateurs doivent demander un accès spécifique aux ressources nécessaires à l’accomplissement d’une tâche. Cependant, au lieu d’accorder aux utilisateurs un accès continu, le

Le vol d’identifiants est l’une des méthodes les plus courantes utilisées par les cybercriminels pour obtenir un accès non autorisé à une organisation, selon le rapport 2023 de Verizon sur les enquêtes suites aux violations de données. Le vol d’identifiants expose les organisations à un risque accru de violations de données. Des mesures doivent donc

Les cybercriminels utilisent diverses cyberattaques pour voler vos informations sensibles. Cependant, un gestionnaire de mots de passe peut vous aider à éviter d’en être victime. Les gestionnaires de mot de passe protègent vos informations sensibles contre le vol par des utilisateurs non autorisés en s’assurant que vos mots de passe sont forts et uniques. Ils

La posture de sécurité fait référence à la force globale de la cybersécurité d’une organisation. Elle mesure la manière dont les mécanismes, les politiques, les procédures et les opérations d’une organisation répondent aux cybermenaces et s’en défendent. Poursuivez votre lecture pour en savoir plus sur la posture de sécurité, sur l’importance de la posture de

Tous vos comptes, y compris votre compte HubSpot, risquent d’être hacked s’ils ne sont pas correctement sécurisés. Un gestionnaire de mots de passe peut protéger votre compte HubSpot en vous aidant à créer des mots de passe forts et des phrases secrètes fortes, à générer et à stocker des codes 2FA, à identifier les faux

Sans gestionnaire de mots de passe, les administrateurs informatiques peuvent difficilement avoir de la visibilité et contrôler les pratiques des employés en matière de mot de passe. Les entreprises sont donc plus exposées aux cyberattaques liées aux mots de passe, qui peuvent entraîner une violation de données dévastatrice. Grâce à Keeper Password Manager, les équipes

On appelle texte chiffré des données chiffrées et illisible. La seule façon de lire des données chiffrées est de les déchiffrer à l’aide d’une clé de chiffrement. Comme le texte chiffré ne peut être lu sans la clé de chiffrement, c’est le meilleur moyen de protéger vos données sensibles des regards indiscrets et des accès

Les attaques par force brute sont l’une des méthodes les plus courantes dont se servent les cybercriminels pour voler les identifiants des entreprises. Pour prévenir les attaques par force brute, les entreprises doivent imposer l’utilisation de mots de passe forts et uniques, investir dans un gestionnaire de mots de passe professionnel, demander aux employés d’activer

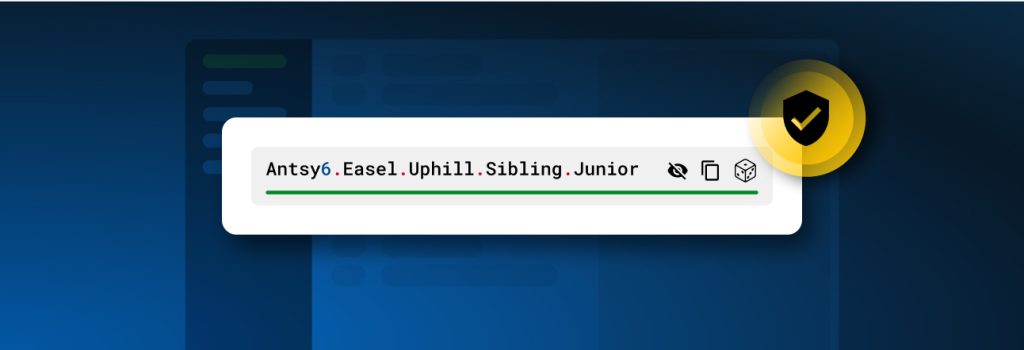

Keeper Security est heureux d’annoncer que les phrases de passe sont désormais prises en charge dans Keeper Vault. Les phrases de passe représentent une approche des logins très sécurisée et facile à mémoriser pour tous les utilisateurs, et peuvent à la fois être générées et stockées avec Keeper. Le générateur de mots de passe de

Les entreprises doivent prévenir les attaques par élévation des privilèges afin de protéger leurs données sensibles contre les accès non autorisés. Pour prévenir les attaques par élévation des privilèges, les organisations devraient mettre en place un accès selon le principe de moindre privilège possible, suivre les meilleures pratiques en matière de sécurité des mot de

Votre empreinte numérique est la trace des données que vous laissez en ligne. Il est important d’avoir une empreinte numérique positive pour maintenir vos relations, vous aider dans toutes vos initiatives personnelles et professionnelles et tenir les cybercriminels à distance. Pour créer une empreinte numérique positive, vous devez supprimer toutes les publications négatives, publier des

Certains des défis rencontrés lors de l’adoption de la sécurité DevOps, également appelée DevSecOps, comprennent une trop grande attention portée aux outils plutôt qu’aux processus, une résistance culturelle, des contrôles d’accès faibles et une mauvaise gestion des secrets. Bien que la mise en œuvre de la sécurité DevOps comporte des défis, les organisations peuvent suivre

Le modèle de maturité Zero-Trust est une initiative de l’Agence de sécurité de la cybersécurité et de l’infrastructure (CISA) pour aider à parvenir à une approche moderne du Zero-Trust grâce à la mise en œuvre de cinq piliers avec des capacités transversales. Les cinq piliers de la sécurité Zero-Trust sont l’identité, l’appareil, le réseau, l’application

La conception de la notion de sécurité appelée « accumulation de privilèges » se produit lorsqu’une personne accumule des droits d’accès au fil du temps, ce qui permet de maintenir l’accès aux systèmes et aux données au-delà de l’achèvement d’une tâche spécifique ou de la nécessité d’un tel accès. Cette accumulation progressive de privilèges inutiles au sein

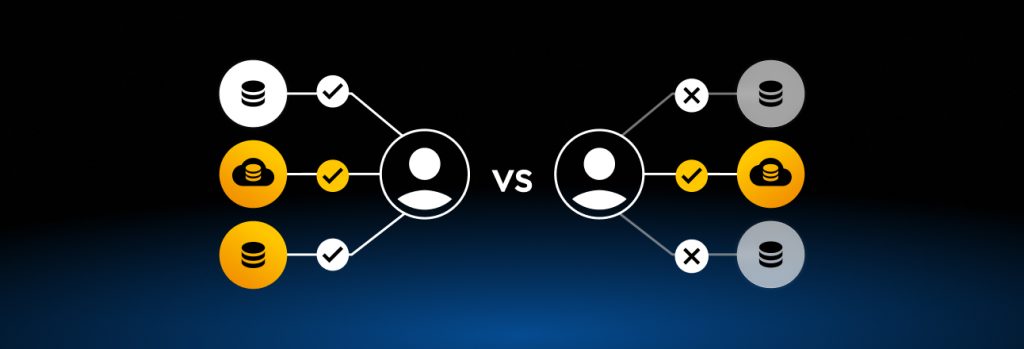

Si la confiance joue un rôle important dans la gestion des accès, tous les types de confiance ne se valent pas. En matière de gestion des accès, il existe deux types de confiances auxquels il convient de prêter attention : la confiance implicite et la confiance explicite. Voyons quels sont les types de confiance dans la

La gestion des accès à privilèges (PAM) protège les systèmes et les comptes les plus importants d’une organisation contre les accès non autorisés. Avoir une bonne stratégie PAM en place est donc essentiel. Parmi les meilleures pratiques pour développer une bonne stratégie PAM, citons la mise en œuvre d’un accès selon le principe du moindre

Un vecteur d’attaque, également connu sous le nom de vecteur de menaces, est un moyen pour les cybercriminels d’accéder au réseau ou au système d’une organisation. Parmi les types courants de vecteurs d’attaque contre lesquels les organisations doivent se défendre, citons les identifiants faibles et compromis, les attaques d’ingénierie sociale, les menaces internes, les logiciels